| منوی اصلی |

|

|

|

تاريخ : سه شنبه 16 اردیبهشت 1404 تاريخ : سه شنبه 16 اردیبهشت 1404 |

|

|

| درباره ي سايت |

|

|

|

تهیه پیشینه پژوهش ::

پیشینه یا سوابق پژوهشی مربوط به مساله تحقیق یکی از عناصر مهم پروپوزالهای پژوهشی و نیز تحقیقات محسوب میشود. در این قسمت به چند سوال عمده در این زمینه پاسخ میگوییم.

چرا باید پیشینه تهیه کنیم؟ جمعآوری پیشینه چه اهمیتی دارد؟ همانطور که مي دانيد، پژوهش اساساً به دنبال پاسخ سؤالات یا آزمون فرضیاتی است که در بیان مساله مطرح شده است. از آنجا که ما اولین یا تنها پژوهشگر این کرهی خاکی نیستیم!!!، همواره باید احتمال بدهیم که پژوهشگران دیگری نیز ممکن است وجود داشته باشند که به مسالهای عین یا شبیه مساله تحقیق ما پرداخته باشند. مراجعه به تحقیقات، مقالات یا کتابها و حتی مصاحبهها یا سخنرانیهای آنان میتواند پیامدهای مثبت متعددی داشته باشد که از آن جمله میتوان به موارد زیر اشاره کرد:

1- ابعاد جدیدی از مساله تحقیق را بر ما آشکار کند تا به جای تکرار بیهودهی تحقیق دیگران، تحقیق تازهای انجام دهیم.

2- به تدقیق سوالات یا فرضیات تحقیقمان کمک کند.

3- به ظرایف روش شناختی تحقیق درباره موضوع بیشتر آشنا بشویم.

4- خلاصه اینکه ما را در تجربیات محققان قبلی شریک کند و احتمال تکرار خطا در پژوهش را کاهش دهد.

اهداف ما نيزگسترش دانش و دستيابي آسان پژوهشگران ، انديشمندان ، دانشجويان و كليه علاقمندان به توسعه دانش به مقالات و پروژه هاي فارسي مي باشد تا در جهت اعتلاي دانش اين مرز و بوم سهيم باشيم

|

|

|

| موضوعات سايت |

|

|

|

|

|

| مطالب تصادفي |

|

|

|

|

|

| جستجوی پیشرفته |

|

|

|

|

|

|

| پیغام مدیر سایت |

|

|

|

|

حل تمرین دروس الکترونیک، مدارهای الکتریکی،کنترل خطی، نانوالکترونیک، فناوری ساخت مدارهای دیجیتال، ریاضیات مهندسی، معادلات دیفرانسیل، و.....

رشته مهندسی برق گرایش های الکترونیک، قدرت، کنترل، مخابرات، کامپیوتر

کاردانی، کارشناسی، کارشناسی ارشد، دکتری

از طریق تماس، واتساپ، تلگرام با شماره تلفن09372002091 وهمچنین از طریق دایرکت پیج اینستاگرام project_tehran درخواست خود را ارسال فرمایید

در سریعترین زمان و با بهترین کیفیت توسط تیم متخصص دکتری انجام می شود

*****************************************************************************

شبیه سازی پروژه و مقاله درتمام سطوح دانشگاهی پذیرفته می

شود

*****************************************************************************

*****************************************************************************

مامي توانيم با كمترين هزينه ودر كوتاهترين زمان ممكن در تهيه پروپزال ، پروژه ، مقاله ، پايان نامه ، گزارش كارآموزي ،به شما كمك كنيم. در صورت تمايل عنوان ومشخصات كامل مطلب درخواستي و رشته و مقطع تحصيلي و شماره همراه خود را جهت اعلام نتيجه در قسمت نظرات ثبت کنید .

ضمناْ اگر از نظر وقت عجله دارید به ایمیل یا تلگرام زیر اعلام فرمائید

ایمیل com.dr@yahoo.com

از طریق تلگرام یا واتساپ با این شماره درخواست خود را اعلام فرمایید : 09372002091

|

|

|

| جستجوی فایل ( پیشنهاد می شود جهت دسترسی سریعتر به مطلب مورد نیاز از این جستجو استفاده |

|

|

|

|

|

| جستجوی2 ( پیشنهاد می شود جهت دسترسی سریعتر به مطلب مورد نیاز از این جستجو استفاده شود ) |

|

|

|

|

|

|

|

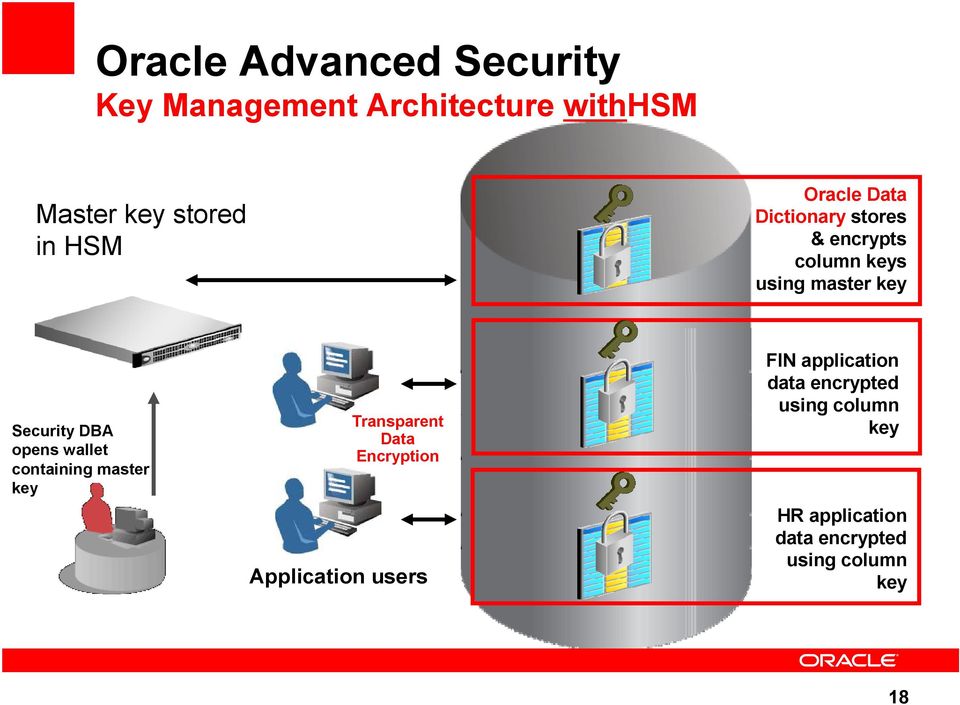

پروژه : بررسی امنیت در پایگاه داده اوراکل Oracle Database Security

چكيده :

با توجه به اهميت و رشد روز افزون اطلاعات در دنياي امروزه، استفاده از يك نظام جامع اطلاعاتي اجتناب ناپذير مي باشد. نظامي كه تصميم گيري صحيح و منطبق با منابع و مصالح هر سازماني را تحت الشعاع قرار مي دهد. به منظور فراهم ساختن زمينه هاي مناسب براي استقرار چنين نظام اطلاعاتي جامعي، نياز به ابزار مناسب و كارآمدي مي باشد كه از يك طرف مديريت اين اطلاعات را بر عهده گيرد و از سوي ديگر با توجه به سرعت شگرف پيشرفت راه براي توسعه آتي، باز نگه دارد. ORACLE ابزاري است كه به عنوان يك بانك اطلاعاتي رابطه اي كار آمد در چنين محيطهايي استفاده مي گردد. يكي از خصوصيات بارز اين ابزار، مطابقت با استانداردهاي سيستمهاي باز (OPEN SYSTEM) مي باشد كه وابستگي در استفاده از سخت افزار و نرم افزار خاصي را ايجاد نمي نمايد.................

بدون شك ميتوان گفت كه بانك هاي اطلاعاتي اوراكل از مهم ترين بانك هاي اطلاعاتي امروز به شمار مي آيند. پايگاه داده اراكل متشكل از قسمتهاي مختلفي مي باشد. بعضي از آنها ساختارهاي حافظه بوده و بعضي ديگر پردازشهايي در پشت صحنه مي باشند كه دقيقا وظايف خاصي را انجام مي دهند و منابع به كار گرفته شده توسط هارد ديسك براي ذخيره كردن داده هاي يك سازمان و همچنين ابزارهايي طراحي شده براي بازيافت اطلاعات براي جلوگيري از بين رفتن آنها در اثر اشتباهات و خراب شدن ديسك ميباشد. به مجموعه ساختار هاي حافظه و پردازشهاي مربوط به انجام وظايف Oracle Instance مي گويند. و به مجموعه اين Instance و بقيه اجزاء Oracle Database مي باشند . اين مقاله به بررسي و شناخت مديريت بانك اطلاعاتي در اوراكل مي پردازد همچنيــن مـــزاياي استفاده از بانك اطلاعاتي و خصوصيات فني اوراكل را بررسي مي كند. و در نهايت مسائل مربوط به امنیت و نصب اوراكل را بررسي مي كند.

دانلود پروژه : بررسی امنیت در پایگاه داده اوراکل Oracle Database Security

درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , طراحی و پیاده سازی نرم افزار , پایگاه پردازش تحلیلی , سيستم هاي سخت افزاري , شبکه كامپيوتري , سخت افزار کامپیوتر , تحلیل نرم افزار , درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , طراحی و پیاده سازی نرم افزار , پایگاه پردازش تحلیلی , سيستم هاي سخت افزاري , شبکه كامپيوتري , سخت افزار کامپیوتر , تحلیل نرم افزار ,

برچسب ها :

پروژه : بررسی امنیت در پایگاه داده اوراکل Oracle Database Security ,

|

|

|

|

|

|

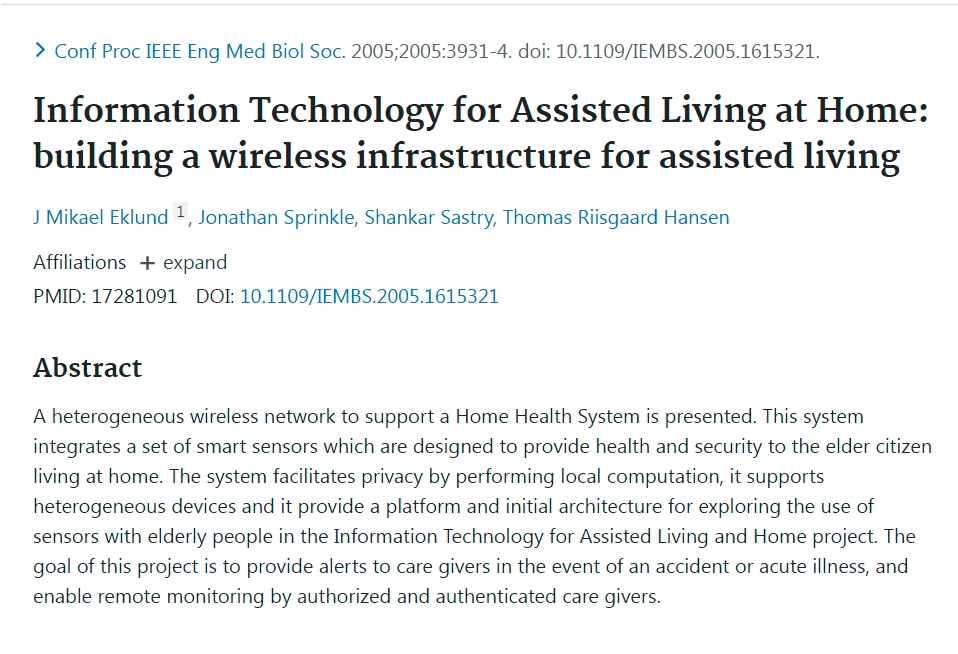

مقاله لاتین + ترجمه فارسی آن با عنوان ” فن آوري اطلاعات و ساختن يك زير ساختار شبکه بی سيم بعنوان دستیار زندگی در خانه”

يك شبكه بي سيم نامتجانس براي حمايت از سيستم سلامت خانه به نمايش گذاشته شده. اين سيستم ادغام كننده يك سري حسگرهاي با هوش است كه براي سلامتي و امنيت شهروندان سالمند در خانه طراحي شده است . اين سيستم با انجام محاسبات در خود محل نصب ، خلوت زندگي خصوصی مردم را حفظ كرده و در عين حال دستگاههاي مختلف را پشتيباني مي كند و از يك سكو يک معماري اوليه براي كارش در استفاده از حسگرها با مردم سالمند در فن آوري اطلاعات براي دستیار زندگي ، پروژه خانه است. هدف از اين پروژه فراهم آوردن هشدارهايي براي مراقبين در زمان حادثه و بيماري ها است و توانا ساختن نظارت از راه دور بوسيله مراقبين مجاز و معتبر است.

اما هدف اصلي در اين پروژه فراهم آوری دستیار زندگی با هوش و حسگرهايی كه هشدار به کاربر و مراقبين آنها( مثل: پزشك ، پرستار ، افراد خانواده و دوستان و غيره) در مواقعي مانند حادثه، بيماري حاد يا مواقع تشخيصي كه مي تواند وخيم شدن حالت رااشاره كند، بدهد. اين با كوششهايي كه ازحسگرهاي حركتي مادون قرمز استفاده مي شود فرق دارد. اين حسگرها براي كشف مواقعي از جمله افتادن تصادفي به كار مي رود كه خودشان آن را آشكار مي سازند، و نه يك سيستم مركزي . پس با جريان ندادن دائمي داده ها ، پهناي باند در بي سيم كم شده و به شكل مؤثري حریم زندگي خصوصي را حفظ مي كند..................

Information Technology for Assisted Living at Home: building a wireless infrastructure for assisted living

Abstract

A heterogeneous wireless network to support a Home Health System is presented. This system integrates a set of smart sensors which are designed to provide health and security to the elder citizen living at home. The system facilitates privacy by performing local computation, it supports heterogeneous devices and it provide a platform and initial architecture for exploring the use of sensors with elderly people in the Information Technology for Assisted Living and Home project. The goal of this project is to provide alerts to care givers in the event of an accident or acute illness, and enable remote monitoring by authorized and authenticated care givers.

دانلود مقاله لاتین + ترجمه فارسی آن با عنوان ” فن آوري اطلاعات و ساختن يك زير ساختار شبکه بی سيم بعنوان دستیار زندگی در خانه”

درباره :

شبکه هاي حسگر بی سیم , امواج ،آنتن،رادار ، ماهواره , رکتیفایر ، اینورتر ، باطریها , شبکه های کامپیوتری , شبکه كامپيوتري , فن آوری اطلاعات و ارتباطات , مسير يابي در شبكه , فن آوری اطلاعات و ارتباطات , مسير يابي شبكه , درباره :

شبکه هاي حسگر بی سیم , امواج ،آنتن،رادار ، ماهواره , رکتیفایر ، اینورتر ، باطریها , شبکه های کامپیوتری , شبکه كامپيوتري , فن آوری اطلاعات و ارتباطات , مسير يابي در شبكه , فن آوری اطلاعات و ارتباطات , مسير يابي شبكه ,

برچسب ها :

Information Technology for Assisted Living at Home: building a wir ,

|

|

|

|

|

|

پایان نامه : بررسی شبكه هاي سنسور ( Sensor Networks)

چکیده

شبکه هاي حسگر بی سیم از جهات بسیاري شبیه به شبکه هايad hoc متحرك (MANET) می باشند، اما پروتکل هایی که براي شبکه ها يad hoc مورد استفاده قرار می گیرند براي شبکه هاي حسگر بی سیم مناسب نمی باشند. در شبکه هايad hoc مسئله اصلی براي طراحی پروتکل ها،کیفیت سرویس دهی (QS) می باشد، در صورتی که در شبکه هاي حسگر بی سیم محدودیت اصلی براي طراحی پروتکلها، انرژي محدود حسگرها می باشد. در واقع پروتکل هایی که مصرف توان در حسگرها را به حداقل برسانند، براي شبکه هاي حسگر بی سیم بیشتر مورد توجه هستند.

به طور کلی تفاوت هاي اصلی شبکه هاي حسگر بی سیم با شبکه هاي ad hoc به قرار زیر است:

1. تعداد گره هاي شبکه در شبکه هاي حسگر بی سیم بسیار بیشتر از شبکه هاي ad hoc است .

2. حسگرها در شبکه هاي حسگر بی سیم به صورت فشرده جایگذاري شده اند.

3. حسگرها در شبکه هاي حسگر بی سیم بیشتر در معرض خرابی هستند.

4. توپولوژي شبکه هاي حسگر بی سیم دائما در حال تغییر است.

5. در اکثر شبکه هاي حسگر بی سیم برقراري ارتباط به صورت پخش است در صورتی که براي شبکه هاي ad hoc ارتباط به صورت نقطه به نقطه است.

6. حسگرها در اندازه، توان، قدرت محاسبه و حافظه محدودیت دارند................

پیشرفتهاي اخیر در زمینه سیستم هاي MEMS، حسگرهاي هوشمند ، مخابرات بی سیم وهمچنین الکترونیک دیجیتال، امکان ساخت گره هاي حسگر کوچک، کم مصرف و کم هزینه رافراهم می سازند که توانایی برقراري ارتباط به صورت بی سیم را نیز دارا می باشند. این گره هاي حسگر کوچک شامل سه بخش حسگر،پردازش اطلاعات و انتقال اطلاعات به صورت بی سیم می باشند . به طور کلی یک شبکه حسگر بی سیم شامل تعداد زیادي از این گره ها می باشد که براي اندازه گیري یک پارامتر، داده هاي آنها به صورت دسته جمعی مورد توجه قرار می گیرد. یعنی همه اطلاعات جمع آوري شده براي یک پارامتر، در یک گره ازشبکه که معمولا ایستگاه پایه (BS) نامیده میشود، پردازش شده و مقدار واقعی آن پارا متر به طور نسبتا دقیقی تخمین زده می شود. در این شبکه ها معمولا از کار افتادن یک گره ي شبکه تقریبا تأثیري در مقدار تخمین زده شده ندارد. در شبکه هاي حسگر بی سیم، گره هاي حسگر با تعداد زیاد در داخل مکان مورد نظر و یا بسیار نزدیک به آن براي اندازه گیري پارامترمورد نظر قرار دارند. مکان این گره ها از قبل طراحی نشده است. این مسئله به سادگی کار جایگذاري حسگرها در شبکه کمک میکند اما در عوض، پروتکل هایی که براي این شبکه ها به کارگرفته می شود باید خودتنظیم یا خودسازمانده باشند. با توجه به اینکه این حسگرها در داخل خود پردازنده دارند، براي کم شدن حجم انتقال اطلاعات، این حسگرها فقط داده مورد نیاز را پس ازپردازش داده هاي اولیه می فرستند....................

شبكه هاي حسگر( Sensor Network) نسل جديدي از شبكه ها هستند كه به طور معمول، از تعداد زيادي گره ارزان قيمت تشكيل شده اند و ارتباط اين گره ها به صورت بي سيم صورت مي گيرد. هدف اصلي در ا ين شبكه ها، جمع آوري اطلاعاتي در مورد محيط پيرامو ن حسگر هاي شبكه است. نحوه عملكرد كلي اين شبكه ها به ا ين صورت است كه گره ها اطاعات مور د نياز را جمع آوري مي كنند و سپس آنها را به سمت گيرنده ارسال مي كنند.تفاوت عمده شبكه هاي حسگر امروزه به عنوان يكي از مباحث بسيار داغ علمي مطرح است و تحقيقات بسياري بر روي بهبود عملكرد اين شبكه ها صورت مي گيرد. تاكنون كارهاي زيادي در جهت بهبود و افزايش كار ايي در زمينه پخش اطلاعات در شبكه هاي حسگر، صورت گرفته است. يكي از روشهاي مطرح در اين زمينه، روش انتشار مستقيم است كه در اين روش از ايده نامگذاري سطح پايين اطلاعات استفاده شده است و كليه داده ها در اين روش به صورت زوجهاي صفت مقدار نامگذاري مي شود.

در فصل اول این پایان نامه ، مقدمه و کلیات و عوامل مهم در طراحی شبکه هاي حسگر بررسی شده و فصل دوم ساختار کلی شبکه های حسگر و درفصل سوم مسیر یابی در شبکه های حسگر بطور کامل تحلیل شده و در فصل چهارم مبحث امنیت مطرح شده و به بررسی انواع حمله های رایج در شبکه های حسگر بی سیم پرداخته شده است و در نهایت پس از نتیجه گیری در فصل پنجم ،کاربرد و مزایای استفاده از شبکه های سنسور بی سیم (WSN) بعنوان مطالعه موردی یک مقاله از ژورنال IEEE SENSORS JOURNAL که در, OCTOBER 2013 چاپ شده در ضمیمه آورده شده است .

درباره :

شبکه موبایل , شبکه حسگر بی سیم , شبکه های کامپیوتری , الگوریتم خوشه بندی فازی , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless , درباره :

شبکه موبایل , شبکه حسگر بی سیم , شبکه های کامپیوتری , الگوریتم خوشه بندی فازی , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless ,

برچسب ها :

Sensor Network , مسیر یابی در شبکه های حسگر , انواع حمله های رایج در شبکه های حسگر بیسیم , ساختار کلی شبکه های حسگر , گره حسگر (Sensor Node) ,

|

|

|

|

|

|

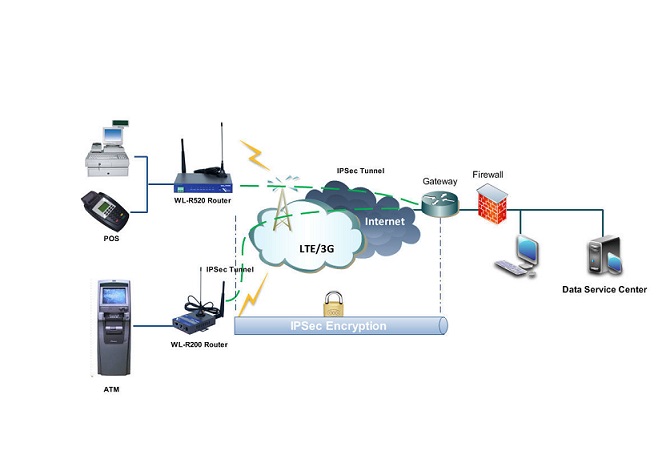

پروژه : بررسی ساختار و اساس کار دستگاه ها و شبکه های ATM

توضیح : این پروژه بسیار کامل بوده و در دو فرمت ورد و pdf که با استاندارد دانشگاهی نیز ویرایش شده ارسال می گردد

چکیده

ATM مخفف Asynchronous Transfer Mode؛ حالت انتقال ناهمزمان، نوعي تكنولوژي است كه قابليت انتقال بلادرنگ دارد، صدا، تصوير و ترافيك رله قابي رادر شبكه هاي كامپيوتري فراهم مي كند. واحد اصلي انتقال در اين روش بسته اي ۵۳ بايتي با طول ثابت است كه از ۵بايت جهت اعمال كنترلي واز ۴۸بايت باقيمانده براي انتقال داده استفاده مي شود. لايه اي كه با عنوان ميانجي بين لايه هاي سطح بالا و پايين عمل كرده وانواع مختلف داده (از جمله صدا، تصوير و قاب داده ها) را به داده هاي۴۸ بايتي موردنياز ATM تبديل مي كند، ATM Adaptation Layer يا AAL ناميده مي شود.......................

اين پروتکل يک تکنولوژی جديدی است که تحولی از پژوهش های آزمايشگاهی گرفته تا مسائل بازرگانی و تجاری، ايجاد کرده است و سازگاری با فيبر نوری و همچنين با CAT 5 دارد و قابليت ارتقاء دادن به سرعتهای بالاتر نيز می باشد و در آينده بيشتر در دسترس مهندسان خواهد بود و قيمت آن نيز بيشتر از پيش نزول خواهد کرد..............................................

ATM نمونه یک ترمینال داده با دو قسمت ورودی و چهار قسمت خروجی می باشد.مانند دیگر ترمینال های داده ، ATM با استفاده رابط های ارتباطی به پردازشگر میزبان (hostprocessor) متصل می شود. پردازشگر میزبان (host processor) مانند یک ارائه کننده خدمات اینترنت (ISP) می باشد که از طریق درگاه های مختلف به تمامی شبکه های مختلف ATM متصل می باشد.........................

بعضی از پردازشگر میزبان(host processor) می توانند از خطوط اختصاصی و اتصالات تلفنی پشتیبانی نمایند. دستگاهایی که یا خطوط اختصاصی کار میکنند مستقیما از طریق 4 سیم ، نقطه به نقطه و خط تلفن مخصوص به پردازشگر میزبان(host processor) متصل می شوند. ATM هایی که با خطوط تلفن کار میکنند با استفاده از یک مودم و خط تلفن عادی آزاد یا یک مرکز خدمات اینترنت به پردازشگر میزبان(host processor) متصل می شوند...................................

تقریبا در تمامی کشورهای توسعه یافته و در حال توسعه ، دستگاه های خودپرداز بانکی وجود دارد و از این دستگاه ها به عنوان ابزاری بسیار مناسب استفاده می شود. از مزایای این دستگاه ها صرفه جویی در زمان است که در هر زمان و مکانی می توان از آنها استفاده نمود. البته این بستگی به نحوه مدیریت سیستمهای بانکی و شرافت کاری نیز دارد. در این تحقیق سعی شده که هم از نظر فنی و هم از نظر ظاهری به بررسی و تحلیل کلی سیستمهای ATM پرداخته خواهد شد. در ابتدا به با ارائه مقدمه ای کوتاه در مورد ATM به ارائه تاریخچه ای از این دستگاه ها خواهیم پرداخت.در فصل اول به بررسی و شرح انواع دستگاه های خودپرداز و نحوه کار این دستگاه ها خواهیم پرداخت . در فصل دوم به بررسی پروتکهای شبکه های بی سیم مخابراتی ATM پرداخته می شود .در فصل سوم مزایا و معایب دستگاه های ATM مورد بررسی قرار می گیرددر فصل چهارم در مورد افزایش امنیت این دستگاه ها و به بررسی انواع کارتهای دستگاه های ATM پرداخته خواهد شد . در فصل پنجم پروتکلهای مسیر یابی در دستگاه های ATM بررسی خواهند شد . در پایان نیز پس از ارائه نتیجه گیری و پیشنهادات ، منابع و مواخذ ارائه خواهند شد.

درباره :

سنسورها . رله ها , Matlab شبیه سازی , شبکه هاي مخابراتي , كارت هاي هوشمند , شبکه موبایل , DCS تکنولوژی , پروتکل , شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , امنيت شبكه , پروتكلهاي موجود در شبكه هاي فيلدباس , شبکه كامپيوتري , شبکه های بی سیم Wireless , درباره :

سنسورها . رله ها , Matlab شبیه سازی , شبکه هاي مخابراتي , كارت هاي هوشمند , شبکه موبایل , DCS تکنولوژی , پروتکل , شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , امنيت شبكه , پروتكلهاي موجود در شبكه هاي فيلدباس , شبکه كامپيوتري , شبکه های بی سیم Wireless ,

برچسب ها :

دستگاه های ATM , بررسی پروتکهای شبکه های بی سیم مخابراتی ATM , پروتکلهای مسیر یابی در دستگاه های ATM ,

|

|

|

|

|

|

تحقیق : امنیت شبکه های بی سیم Wi-Fi

با گسترش روز افزون فن آوری اطلاعات وپیشرفته شدن شبکه های کامپیوتری ونیاز به تبادل اطلاعات با سرعت بالا احتیاج به این تکنولوژی بیش از پیش محسوس می باشد.ارتباط شبکه های کامپیوتری به روش سیمی در مسافت های طولانی دارای محدودیت های سرعت ارتباط و مستلزم هزینه های زیاد است.لذا برای حل این مشکل اندیشمندان درصدد برآمدند تااز طریق شبکه های بی سیم محدودیت های موجود را رفع کنند.البته لازم به ذکر است شبکه های بی سیم دارای محدودیت فاصله می باشند به گونه ای که حداکثر فاصله پوشش شبکه های بیسیم ۱۲۰ الی ۱۵۰ کیلومتر است ولی در مقایسه با شبکه های سیمی مزیت های قابل توجهی دارند. برای نمونه میتوان به سرعت بالا نداشتن شارژ ماهیانه هزینه های جاری اشاره کرد. سرعت پیشرفت این نوع شبکه ها به گونه ای بوده است که در حال حاضر اکثر ادارات وسازمان های دولتی ویا موسسات خصوصی به طور چشم گیری از این تکنولوژی استقبال کردند. توضیح دیگر اینکه :شبکه های بی سیم با استفاده از تکنولوژی Wi-Fi و براساس امواج كار ميكند كه اين امواج داراي فركانس هايي هستند كه ISM ناميده ميشوند………..

شبکه های بی سیم (Wireless) یکی از تکنولوژی های جذابی هستند که توانسته اند توجه بسیاری را بسوی خود جلب نمایند و عده ای را نیز مسحور خود نموده اند. هرچند این تکنولوژی جذابیت و موارد کاربرد بالایی دارد ولی مهمترین مرحله که تعیین کننده میزان رضایت از آن را بدنبال خواهد داشت ارزیابی نیاز ها و توقعات و مقایسه آن با امکانات و قابلیت های این تکنولوژی است.امروزه امنيت شبكه يك مساله مهم براي ادارات وشركتهاي دولتي وسازمانهاي بزرگ وكوچك است تهديدهاي پيشرفته از تروريست هاي فضاي سايبر كارمندان ناراضي وهكرهاي رويكردي سيستمانيكا براي امنيت شبكه مي طلبد. در بررسي روشما واستاندارد هاي امن سازي شبكه هاي محلي بي سيم مبتني براستاندارد IEEE802.11 مي پردازيم .با طرح قابليت امنيتي اين استاندارد مي توان از محدوديت ان آگاه شد استاندارد 802011 سروس هاي مجزا و مشخصي را براي تامين يك محيط امن در اختيار قرار ميدهد دراين سروس اغلب توسط پروتكلWEPتامين ميگرددوظيفه آن امن سازي ميان مخدوم ونقاط استرسي بي سيم است در حال حاضر تنها پروتكل كه امنيت اطلاعات و ارتباطات را در شبكه هاي بي سيم براساس استاندارد 802.11 فراهم ميكند WEPاست اين پروتكل نوع استفاده از آن همواره امكان نفوذ به شبكه هاي بي سيم راهر نحوي ولو سخت وپيچيده فراهم ميكند و بسيار از حملات برروي شبكه هاي سيمي داراي اشتراك است

درباره :

شبکه موبایل , شبکه های کامپیوتری , امنيت شبكه , شبکه كامپيوتري , درباره :

شبکه موبایل , شبکه های کامپیوتری , امنيت شبكه , شبکه كامپيوتري ,

|

|

|

|

|

|

تحقیق : بررسي و شناسايي سيستمهای تشخيص نفوذ شبکه های کامپيوتري

از آنجايي که از نظر تکنيکي ايجاد سيستم ها ي کامپيوتري بدون نقاط ضعف و شکست امنيت ي عملأ غيرممکن است؛ تشخيص نفوذ در تحقيقات سيستمهاي کامپيوتري با اهميت خاصي دنبال ميشود. سيستم تشخيص نفوذ سختافزار و يا نرم افزاري است که کار نظارت بر شبکه کامپ يوتري را در مورد فعاليتها ي مخرب و يا نقض سياستهاي مديريتي و امنيتي را انجام ميدهد و گزارشهاي حاصله را به بخش مديريت شبکه ارائه ميدهد. سيستمهاي تشخيص نفوذ وظيفه شناسايي و تشخيص هر گونه استفاده غيرمجاز به سيستم، سوء استفاده و يا آسيبرساني توسط هر دو دسته کاربران داخلي و خارجي را بر عهده دارند. هدف اين سيستمها جلوگيري از حمله نيست و تنها كشف و احتمالأ شناسايي حملات و تشخيص اشكالات امنيتي در سيستم يا شبكه هاي كامپيوتري و اعلام آن به مدير سيستم است. عموما سيستم هاي تشخيص نفوذ در كنار ديوارهاي آتش و به صورت مكمل امنيتي براي آنها مورد استفاده قرار مي گيرند. سيستمهاي تشخيص نفوذ عملاً سه وظيفه کلي را برعهده دارند: پايش(نظارت و ارزيابي)، تشخيص نفوذ و پاسخ؛ هر چند که پاسخ در مورد اين سيستمها عموماً به ايجاد اخطار، در قالب هاي مختلف، محدود مي گردد.

هدف ازاين سمينار بررسي معماري سيستم ها ي تشخيص نفوذ و روش عملكرد آنها با هدف ارائه مشخصات يك سيستم تشخيص نفوذ ايده آل است. بهمين منظور روشها و الگوريتم ها ي مختلف تشخيص نفوذ درشبکه هاي کامپيوتري مورد بررسي قرار مي گيرند و معماري هاي مربوط به چند سيستم تشخيص نفوذ بررسي مي شوند.

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

|

|

|

|

|

|

تحقيق درس شبكه هاي كامپيوتري: بررسی اجزاي ADO ونحوه استفاده از آنها در دلفي 5

(ActiveX Data Objects)

دلفي علاوه بر اجزاي مبتني بر BDE ، اجزائي را نيز براي كاركردن باADO به وجود اورده است . مي توانيد با استفاده از اين اجزا، به منبع داده هاي ADO متصل شويد ، سپس فرامين مورد نظرتان را اجرا نموده و داده ها را از جداول درون پايگاه داده ها واكشي نمائيد .

اجزايADO براي دسترسي به منبع داده ها و انجام عمليات روي آنها ، از قالب اصلي ADO استفاده ميكنند و BDE نخواهيد داشت اما بايدADO نسخه 1/2 ويا نسخه جديدتري را روي كامپيوتر ميزبان نصب نموده باشيد. همچنين در صورتي كه از سيستم پايگاه داده اي نظير

Microsoft SQL Srever استفاده نمائيد . بايد نرم افزار سرويس گيرنده اي نظير درايور OLEDB يا درايور ODBC خاص سيستم پايگاه داده اي مورد نظرتان رانصب نمائيد.

اغلب اجزاي ADO مشابه و قابل مقايسه با يكي از اجزاي مبتني برBDE مي باشند . جز TDOConnection از حيث قابليت ، مشابه با جز TDatabase مربوط به برنامه هاي مبتني بر BDE است . TADOTable معادل با TTable ، TADOStoredproc معادل با Tstoredproc است . TADODataSet داراي معادلي در BDE نمي باشد، اما بسياري از قابليتهاي مشابه با TTable و TQuery را عرضه مي كند . همچنين هيچ جزء قابل مقايسه با TADOcommand وجود ندارد.

مدل ADO بسيار كوچك است. هدف از طراحي اين مدل آن بود كه برنامه نويسان بتوانند به سريعترين روش ممكن روكوردهاي مورد نياز خود را از منبع داده استخراج كنند. از لآنجا كه سرعت و سادگي دو هدف اصلي ADO هستند در اين مدل ميتوان بودن عبور از اشيا واسطه به طور مستقيم Recordset را ايجاد كرد.

در واقع در مدل ADO تنها سه شي اصلي وجود دارد :

• شي Connection كه همان اتصال به پايگاه داده است.

• شي Command كه براي اجراي جستجو بكار ميرود.

• شي Recordset كه همان Recordset خروجي شي Command است.

ADO مجموعه اي از اشياء داده اي است و قابليت دسترسي به داده ها از طريق OLE DB را امكان پذير مي سازد . اجزاي ADOي دلفي، قابليتهاي اشياي ADO را به صورت كپسوله شده در اختيار قرار مي دهند . ADO محصولي از شركت مايكروسافت است .

connection , command و اشياي recordest , همان طور كه ذكر شد مهمترين اشياي ADO ميباشند و درون اجزاي TADOCnnection , TADODataSet ,TADOcommand به نمايش درآمده اند . همچنين ADO شامل اشياي كمكي ديگري نظير Field نيز مي باشد اما اين اشياي كمكي به صورت مستقيم توسط برنامه نويس دلفي مورد استفاده قرارنخواهند گرفت و براي آنها اجزاي اختصاصي وجود ندارد. با استفاده از اجزاي ADO ، ميتوان برنامه هاي پايگاه داده اي ايجاد كرد كه هيچ وابستگي به BDE نداشته باشند . در اين بخش به تشريح اجزايADO و تفاوت آنها با اجزاي مبتني بر BDE خواهيم پرداخت .

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

|

|

|

|

|

|

مقاله : بررسي شبکه DDOS

در سالهاي اخير ، حملات توزيع شده محروميت از خدمت كه در آن ، يك سايت يا شبكه كه قرباني ناميده مي شود ، توسط حمله كننده يا مشتري كه بعضي از رايانه هاي حاضر در اينترنت به نام زامبي را استثمار مي كند ، مورد هجوم قرار مي گيرد . اينگونه حملات ، ضربه مالي زيادي به صاحبان سايت يا شبكه مزبور مي زند . انگيزه هاي مختلفي باعث شروع اين حملات مي شود ، كه در سالهاي اخير انگيزه هاي سياسي از مهمترين اين انگيزه ها بوده است. در اين مقاله با چگونگي بوجود آمدن و علل رشد حملات و تاريخچه آنها از بدو تولد تا امروز آشنا مي شويم . اصطلاحات خاص تحليل و تشريح اينگونه از حملات را مي آموزيم . از پايه ها و اجزاي حملات شناخت پيدا مي كنيم . انواع حملات را مي شناسيم و با ابزارهاي حمله و دفاع در برابر حمله آشنايي پيدا مي كنيم و چگونگي حفظ شبكه ها و سايتهاي خود ، در برابر اين حملات را مي آموزيم . متوجه مي شويم كه چرا گاهي نمي توانيم از خدمات يك سايت يا شبكه استفاده كنيم و چرا ويروسها وكرمها در رايانه مان خانه مي كنند . آگاه مي شويم كه چرا به پست الكتريكي ما هرزنامه هاي زيادي وارد مي شوند. و سئوالاتي از اين دست پاسخ داده خواهند شد.

درباره :

شبکه كامپيوتري , درباره :

شبکه كامپيوتري ,

|

|

|

|

|

|

پروژه : بررسی انواع پرتال سازماني بر اساس ساختار

مفهوم پرتال توسط Merril Lynch مطرح شد. پرتال ها مي توانند به عنوان درگاه اطلاعات در نظر گرفته شوند. پرتال ها در پي اين سوال که ما چطور مي توانيم اطلاعات درست را به کاربران تحويل دهيم ، به وجود آمدند. در تکنولوژي دريافت اطلاعات به وسيله کاربر سنتي هر کاربر وب بايد عمل جستجو را براي يافتن اطلاعات از وب ، به راه اندازد در حاليکه وقتي از تکنولوژي ارائه اطلاعات به کاربر استفاده شود اطلاعات به هر کاربر بدون توجه به تقاضاي او فرستاده مي شود. از طرف ديگر يک کاربر ممکن است براي تهيه اطلاعات با سيستم تعامل داشته باشد(مثل پر کردن فرم مميزي) در نتيجه نياز به فراهم کردن مکانيزم مستقل از کاربردي هست که اطلاعات را مابين توليد کنندگان و متقاضيان مبادله کند.اين نياز ارتباط سنتي چند به يک مشتري-خدمتگزار را به ارتباط چند به چند مشتري-خدمتگزار تعميم داده است.به ناچار گسترش اطلاعات در روي وب مطرح مي شود. بسياري از کاربران وب در مقابله با انفجار اطلاعات طاقت فرسا بي نتيجه مانده اند.براي حل مشکل، پرتال به عنوان يک قطعه اطلاعات بسته بندي شده به منظور تحويل اطلاعات درست به فرد مورد نظر در زمان مناسب و در محل مناسب براي تصميم گيري درست به کار مي رود.

پرتال داراي خصوصيات سرويس دهي خودکار، خصوصي سازي و تحويل بلادرنگ مي¬باشد. براي سرويس دهي خودکار يک کاربر قادر خواهد بود تا از الگوهاي از پيش تعيين شده براي طراحي مجدد صفحات وب شخصي استفاده کند. به عنوان مثال در اين حالت به هر دانشجوي دانشگاه يک وب سايت داده مي شود که هر دانشجو مي تواند وب سايتش را به ميل شخصي خود تغيير دهد . براي شخصي سازي يک کاربر قادر خواهد بود اطلاعاتي که خاص وي مي باشد را تحويل داده و دريافت کند.

براي پرتال تعاريف مختلفي ارائه شده است، و در رابطه با ارائة يک تعريف کلي براي آن اختلاف نظرهاي زيادي وجود دارد ، اين اختلاف نظرها حتي در رابطه با نامي که براي اين ابزار در نظر گرفتهشدهاست، هم وجود دارد. اما در رابطه با خصوصيات ويژة آن و عملياتي که بايد انجام دهد يک توافق کلي وجود دارد. لازم به ذکر است که صفحات وب ايستايي که پيوندهايي براي دسترسي به منابع ناهمگون در رابطه با يک موضوع خاص در اختيار قرار ميدهند، در واقع دايرکتوريها هستند و نبايد با پرتال اشتباه شوند. پرتال ها داراي پيچيدگي و توانايي بيشتري در مقايسه با اين دايرکتوريها هستند. در واقع پرتال تنها يك موتور جستجو نيست بلكه از اجزاء مختلفي تشكيل شده است و امكانات مختلفي را در اختيار كاربران قرارميدهد كه موتور جستجو يكي ازاين امكانات است. گر چه كاوشگران وب امكانات بيشتري براي انجام جستجو دارند و امكان انجام جستجوهاي با اندازة بزرگتري را در اختيار كاربر قرار ميدهند .........

رشد سريع اطلاعات در دنياي امروزه ، نيازمند روشي ساختيافته براي دسترسي به اين اطلاعات ميباشد. با توجه به گستردگي اين اطلاعات ، نيازمند روشي هستيم که اين اطلاعات و سرويسها را به صورت متمرکز دراختيار ما قرار دهد. تا هم کيفيت و هم سرعت کار بالا رود و در هزينه و زمان نيز صرفه جويي شود. پرتال به عنوان يک راه حل براي اين مساله ميباشد. پرتال يک سرويس شبکه است که اطلاعات را از منابع توزيع شده با استفاده از تکنولوژيهايي مثل جستجو در يک جا جمع کرده و در اختيار کاربر قرار ميدهد. معمولا اين اطلاعات را از طريق يک وب سايت در اختيار کاربر قرار ميدهد. کاربران از طريق اين سايت ميتوانند به اطلاعات مربوط به خود دسترسي پيدا کنند.

يکي از امکانات مهم يک پرتال شخصي سازي است به اين معني که کاربر بتواند ساختارمحتواي سايت را آنطور که مي خواهد سازماندهي کند . به عبارت ديگر شخصي سازي يعني دريافت محتوا واطلاعات سايت توسط يک کاربر و يا گروهي از کاربران بر اساس علاقه و نياز آنها و يا نقشي که در استفاده از سايت پرتال دارند . در شخصي سازي انتظار مي رود که رفتار سايت پرتال متناسب با خواسته کاربران و در محدوده اي که اجازه داده مي شود ، تغيير کند.

در اين پروژه به بررسي مدل رفتاري کاربر در يک دوره مشخص از زمان پرداخته و براساس بيشترين علاقه مندي هاي کاربر پرتال تغيير يافته و حالت خودکار عمل شخصي سازي را انجام دهد .

درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , طراحی و پیاده سازی نرم افزار , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , طراحی و پیاده سازی نرم افزار , شبکه كامپيوتري ,

|

|

|

|

|

|

مقاله : بررسي كدينگ صحبت در سيستم موبايل GSM ( با فرمت پاورپوینت )

معايب سيستمهاي ارتباطي موبايل آنالوگ -محدوديت شديد در اختصاص پهناي باند فركانسي -عملكرد ضعيف در محيطهاي نويزي -عدم سازگاري در ميان سيستمهاي گوناگون موجود در كشورها -عدم توانائي در كاهش هزينه

سيستم GSM : (1982) CEPT : معرفي GSM (با ند فركانسي900 مگاهرتـز)

ويژگيها: ظرفيت سرويس دهي بالا .- استفاده بهينه از طيف فركانسي .- سازگاري بين المللي به خصوص در سطح اروپا- قابليت سرويس دهي به وسايل نقليه و ايستگاههاي قابل حمل- قابليت انعطاف با حجم گستردة ترافيك . -داراي سرويسهاي مناسب و با كيفيت بالا .

– قيمت مناسب و هزينه سيستمي كم .

– قابليت رمزنگاري بسيار مناسب براي عدم امكان دسترسي كاربران غيرمجاز به شبكه .

– سازگاري با شبكه ISDN .

BTS در بردارنده كليه منابع راديويي و سيگنالينگ است و براي به كارگيري ترافيك در داخل سلول موردنظر ، به كار گرفته مي شود . . BTS براي به كارگيري پروتكلهاي راديوئي با ايستگاه موبايل و كاربران مربوطه ايفاي نقش مي كند . ترمينال موبايل با آن به ردوبدل كردن پيامها مي پردازد

BSC وظيفه كنترل گروهي ايستگاههاي ارسال / دريافت مبنا و مديريت منابع راديوئي . مديريت منابع راديويي به مفهوم اشغال و آزاد كردن منابع راديويي در پاسخ به تقاضاي ترمينال موبايل و مركز سوئيچينگ . انجام پروسة تحويل را بر عهده دارد . كنترلر به عنوان فراهم كنندة داده و اطلاعات براي BTS . كدهاي نرم افزار و پارامترهاي مربوط به ايستگاههاي ارسال / دريافت مبنا در حافظه بزرگ موجود در كنترلر قرار دارد . كنترلر در بردارندة مجموعه اي از داده هاي اندازه گيري شده مربوط به BTS، تجهيزات واسط ايستگاه مبنا و كدكننده صوت مي باشد ................

درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , امنيت شبكه , ویژگیهاي شبكه GSM و بکار گیري آنها در جهت بهینه سازي , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , امنيت شبكه , ویژگیهاي شبكه GSM و بکار گیري آنها در جهت بهینه سازي , شبکه كامپيوتري ,

|

|

|

|

|

|

مقاله : بررسی ويژگي هاو مزاياي فنيWIMAX ( با فرمت پاور پوینت )

دسترسي خانگي معمولا از طريق سیم يا مودمهاي كابلي صورت مي گيرد در ادارات معمولا از خطوط E1 يا E3 استفاده مي كنند.در منزل ممكن است شما يك روتر WIFI راه اندازي كرده باشيد كه به شما اجازه مي دهد از Laptop در حين حركت استفاده كنيد.در جاده ها شما مي توانيد در رستورانها وهتلها و كافي شاپها ويا كتابخانه ها نقاط دسترسي WIFI را پيدا كنيد.

Worldwide Interoperability for Microwave Access

اصطلاحی ابداعی است که مخفف کلاماتی است که به معنای قابلیت تبادل و استفاده اطلاعات در سطح جهانی برای دستیابی از طریق ماکرویو میباشد .چیزی که در هسته خود دارد شامل استانداردهای مبتکرانهای میشود که هدف آن تضمین کارکرد و هماهنگی امواج رادیویی باند پهن بی سیم برای استفادهٔ مشتریان از فروشندهای به فروشندهٔ دیگر میشود.

Wimax تقريبا مانند WIFI عمل مي كند با اين تفاوت كه در سرعت بالاتر، در محدوده بيشتر و براي كاربران بيشتر طراحي شده است.

Wimax امكان سرويس دهي در حومه شهرها و روستاها و نقاطي كه دسترسي به اينترنت پر سرعت به دليل عدم وجود امكانات مخابراتي و تلفني امكان پذير نيست را فراهم مي كند............

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

برچسب ها :

Worldwide Interoperability for Microwave Access ,

|

|

|

|

|

|

پروژه : بررسی تراکم ( ترافیک ) در شبکه های ارتباطی

چکيده

با افزايش و رشد محبوبيت شبکه جهانی وب، اينترنت با رشد بی رويه کاربران مواجه شده است. اکنون کاربران تمام انواع ترافيک داده از قبيل صوت و ويديو و غيره را به شبکه ميفرستند درحاليکه هر كدام داراي درخواست هاي سرويس متفاوتي ميباشد. ازطرف ديگر به منظور پاسخگويي به حجم عظيم تقاضاها، طراحان شبکه نه تنها به پهناي باند بيشتر، بلکه به افزايش قابليت اطمينان داده ها نيز نياز پيدا کردند . در شبکه هاي بزرگ با دو مفهوم کلي سروکار داريم :

1- مهندسي شبكه

2- مهندسي ترافيك

مهندسي شبكه سعي در بهبود انتقال ترافيك در شبکه دارد. با يك پيش بيني مناسب در مورد جريان ترافيک در شبکه، مي توان بهترين نوع مدار بندي و تسهيلات شبکه از جمله روترها، سوئيچ ها و... را تنظيم کرد. اين عمل به زمان زيادي نياز دارد زيرا زمان ايجاد اين مدارات و تجهيزات زياد است. در مقابل، مهندسي ترافيك، دستکاري ترافيک جهت استفاده بهينه از همين شبکه ساخته شده مي باشد.

در زمينه مهندسي شبكه پيش بيني ها كاملا با نيازها مطابق نخواهد بود مثلا در زمان رخداد يک واقعه سريع مثل يک اتفاق ورزشي، رسوايي سياسي، يا يک وب سايت عمومي بزرگ. به علاوه ما هميشه نيز قادر نيستيم سازماندهي شبکه را به سرعت تغيير دهيم. بنابراين به تمهيداتي نياز است که بتوان با استفاده از آنها ترافيک شبکه را در جهتي هدايت کرد که حداکثر استفاده از طرح موجود انجام شود.

رخدادهاي پيش بيني نشده باعث ازدحام زياد ترافيک در قسمتي از شبکه شده در حالي که در همان زمان در شبکه لينكهايي وجود دارند که مورد استفاده قرار نگرفته اند. در اينجا وظيفه مهندسي ترافيك اين است که ترافيک را از بخش هايي که دچار ازدحام شده به سمت لينكهايي که مورد استفاده واقع نشده اند، هدايت کند.

يكي از مشكلات اصلي سرويس دهنده ها اين است كه چگونه ازدحام در شبكه را كاهش دهند. در شبكه هاي مبتني بر سوئيچينگ بسته اين ازدحام مربوط به تاخير ناشي از ارسال بسته ها است.كاهش این ازدحام در واقع موجب افزايش كيفيت سرويس دهي شده و ترافيك موجود روي مسير ياب ها را در شبكه هاي مبتني بر سوئيچينگ مداري كاهش مي دهد. همچنین موجب افزايش پهناي باند موجود، جهت افزايش قدرت پاسخ دهي به درخواست ها يا افزايش ظرفيت جهت اجراي طرح هاي ترميمي در مواردي كه شبكه دچار خطا شده مي شود.

جهت انتقال داده ها در شبکه هاي كنوني، به طور گسترده از شبكه هاي مبتني بر IP استفاده مي شود. پروتکل IP، به عنوان ستون فقرات و اساس ارتباط در شبکه هاي امروزي است. يکي از دلايلي که IP به رايج ترين و عمومي ترين پروتکل هسته شبکه تبديل شده است، سادگي ارسال داده از يک کاربر به کاربر ديگر ميباشد. يکي از بزرگترين مسائلي كه در IP با آن مواجهيم، نياز به صحت انتقال داده در عين سادگي آن ميباشد.

عيب استفاده از اين شبكه ها اين است كه سرويس دهی به در خواست ها در آنها، بر اساس طبقه بندی داده ها صورت نمی گيرد. از طرف ديگر، تکنولوژيهای سوييچينگ نظير ATM وFrame Relay اين مزيت را دارند كه کيفيت سرويس تضمين شده را همراه با يک تکنولوژي ارسال سريعتر داده فراهم می کنند.

به منظور استفاده از مزاياي هر دو تكنولوژي و نيز پرهيز از استفاده مجدد از عيوب آنها از MPLS بهره مي گيريم. MPLS يک تکنولوژي جديد است که توسط IETF برای بهبود شبکه های IP، از طريق ادغام تکنولوژي های سوييچينگ و IP، توسعه يافته است.

در اين پروژه، اصول كلي مهندسي ترافيك و ارتباط آن با MPLS بررسي شده و سپس طريقه عملکرد شبکه MPLS و پروتكلهاي مورد استفاده در آن توضيح داده شده است. در ادامه، ارتباط بين مديريت ازدحام در شبكه و MPLS مورد بررسي قرار گرفته و سپس الگوريتمي به منظور كاهش ازدحام در شبكه ارائه شده است. در پايان، نيز به بررسي مشكلات موجود در MPLS پرداخته و راه حلهايي نيز براي آنها ارائه شده است.

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , سخت افزار کامپیوتر , شبکه های بی سیم Wireless , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , سخت افزار کامپیوتر , شبکه های بی سیم Wireless ,

|

|

|

|

|

|

پروژه : شبیه سازی شبکه های کامپیوتری

اساساً یک شبکه کامپیوتری شامل دو یا بیش از دو کامپیوتر وابزارهای جانبی مثل چاپگرها، اسکنرها ومانند اینها هستند که بطور مستقیم بمنظور استفاده مشترک از سخت افزار ونرم افزار، منابع اطلاعاتی ابزارهای متصل ایجاده شده است توجه داشته باشید که به تمامی تجهیزات سخت افزاری ونرم افزاری موجود در شبکه منبع1(Source) گویند.

در این تشریک مساعی با توجه به نوع پیکربندی کامپیوتر ، هر کامپیوتر کاربر می تواند در آن واحد منابع خود را اعم از ابزارها وداده ها با کامپیوترهای دیگر همزمان بهره ببرد.

همانطور که می دانید امروزه در تمامی نقاط کره خاکی ما فعالیت های عظیم صنعتی و اقتصادی در دست انجام است و کارخانه ها و مراکز تولیدی، صنعتی با در نظر گرفتن نیروی کار و وجود مواد اولیه مورد نیازشان ، گاهی به صورت شبانه روزی نیز فعالیت می کنند.

در این میان مهمترین مسئله ای که صاحبان صنایع و کارخانجات و یا موسسات خدماتی به آن توجه خاصی مبذول می دارند همانا بهینه سازی فعالیت ها و اعمالشان است تا بتوانند با به کار بردن حداقل مواد اولیه و قطعات و نیروی مورد نیاز، بالاترین کیفیت محصولات یا خدمات را ارائه نمایند. در حالت دیگر، اشخاص صاحب سرمایه و گروه هایی که در مراحل اولیه ورود به این نوع فعالیت ها هستند، نیاز دارند که تصویری با معنی از آنچه می خواهند بر رویش سرمایه گذاری کنند و نیز میزان مطلوبیت (بازدهی) آن فعالیت خاص به دست آورند. و یا به طور اختصار ، نیاز به داشتن شناخت کلی از چرخه (Input-Process-Output) فعالیت مورد نظرشان دارند.

شاید اولین پیشنهاد به منظور نیل به این هدف، نمونه سازی کوچک (آزمایشگاهی) باشد. که البته نیازمند هزینه های اولیه ای است در مورد طرحی که فعلاً شناخت جامعی بر مشکلات آن نداریم.

اندیشه شیه سازی از این جا آغاز می شود که ما برای بدست آوردن شناخت نسبت به آن کار، بدون اینکه متحمل هزینه های سنگین پیاده سازی مدل نمونه شویم، قبل از هر کار یک مدل کامپیوتری کامل از فعالیت مورد نظر بوجود آورده و نیازها، فعالیت ها، مواد اولیه، نیروی کار و کلاً عوامل دخیل در نتیجه فعالیت را لحاظ کنیم و می سنجیم و با در نظر گرفتن تمامی اثرات آنان، با ضریب اطمینان بیشتری نسبت به ادامه کار و فعالیت اقتصادی اقدام می نماییم.

استفاده های ما از شبکه های کامیوتری نیز به این تکنولوژی نقش مهمی در زندگی روزمره ما بخشیده است و لزوم بهینه سازی در سرعت، کیفیت ارائه و نیز هزینه خدمات شبکه ای به وضوح احساس می شود.

به همین جهت بر آن شدیم تا با ارائه مدلی کلی از اعمال انجام گرفته در یک شبکه محلی (Lan) که برخورد بیشتری با آن داریم، یکی از راه های بهینه سازی در سرعت دسترسی به شبکه را مورد بررسی و تحلیل قرار دهیم و موضوع مقایسه بین فعالیت های انجام گرفته توسط هاب و هاب-سوییچ در شبکه محلی را انتخاب نمودیم.

درباره :

شبکه های کامپیوتری , شبيه سازی كامپيوتر , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبيه سازی كامپيوتر , شبکه كامپيوتري ,

|

|

|

|

|

|

پروژه : امنيت درشبكه هاي بي سيم wireless

چكيده :

امروزه امنيت شبكه يك مساله مهم براي ادارات وشركتهاي دولتي وسازمانهاي بزرگ وكوچك است تهديدهاي پيشرفته از تروريست هاي فضاي سايبر كارمندان ناراضي وهكرهاي رويكردي سيستمانيكا براي امنيت شبكه مي طلبد. در بررسي روشما واستاندارد هاي امن سازي شبكه هاي محلي بي سيم مبتني براستاندارد IEEE802.11 مي پردازيم .با طرح قابليت امنيتي اين استاندارد مي توان از محدوديت ان آگاه شد استاندارد 802011 سروس هاي مجزا و مشخصي را براي تامين يك محيط امن در اختيار قرار ميدهد دراين سروس اغلب توسط پروتكلWEPتامين ميگرددوظيفه آن امن سازي ميان مخدوم ونقاط استرسي بي سيم است در حال حاضر تنها پروتكل كه امنيت اطلاعات و ارتباطات را در شبكه هاي بي سيم براساس استاندارد 802.11 فراهم ميكند WEPاست اين پروتكل نوع استفاده از آن همواره امكان نفوذ به شبكه هاي بي سيم راهر نحوي ولو سخت وپيچيده فراهم ميكند و بسيار از حملات برروي شبكه هاي سيمي داراي اشتراك است

بدون شك زندگي امروزه بشر از مقوله ارتباطات تفكيك ناپذير است ارتباطات به حدي فاصله هاي دور را به نزديك كرده است كه از دنياي بزرگ ما به نام دهكده جهاني ياد ميشود . ارتباطات ان قدر با زندگي روزمره ما عجين شده است كه نمي توانيم زندگي بدون آن را حتي تصور كنيم .در حالي كه تا قرني پيش مبادله خبر به روزها زمان نياز داشت اينكار اكنون تقريبا اني ميشود .مخابرات اينترنت وسائل ارتبا ط جمعي نمونه هايي از ارتباطات امروز ما هستند كه تبادل اطلاعات و انجام امور روز مره ما را با سهولت وهزينه كمتر ممكن ساخته است .

از طرف ديگه گسترش ارتباطات شبكه اي و نفوذ ان به دور دست ترين نقاط جهان باعث شده است زمينه سوء استفاده افراد سود جو وشرور هم فراهم شود در حاليكه كه هم اكنون انجام معاملات كلان اقتصادي و تبادل اطلاعات حياتي در كوتاه ترين زمان به راحتي و با هزينه ناچيز روي شبكه هاي كامپوتري و اينترنت قابل انجام است .

اما انجام اين امور بدون در نظر گرفتن تمام جنبه هاي امنيتي ممكن است باعث ضررهاي جبران ناپذيري گردد از همين جا لزوم امنيت شبكه بي سيم وايجاد ارتباطات ايمن حساس ميشود .

اين پايان نامه با برسي امنيت شبكه هاي بي سيم مشكلات ممكن را معرفي ميكند و براي رفع راه كارهاي مناسبي را براي ايمن سازي شبكه ارائه ميكند

درباره :

شبکه های کامپیوتری , طراحی و پیاده سازی نرم افزار , كارايي TCP در شبكه هاي سيار , شبکه كامپيوتري , سخت افزار کامپیوتر , شبکه های بی سیم Wireless , درباره :

شبکه های کامپیوتری , طراحی و پیاده سازی نرم افزار , كارايي TCP در شبكه هاي سيار , شبکه كامپيوتري , سخت افزار کامپیوتر , شبکه های بی سیم Wireless ,

|

|

|

|

|

|

مقاله : بررسی روشهاي مرسوم طراحي در شبكههاي گسترده

يك شبكه گسترده منطقه جغرافيايي وسيعي را كه اغلب تا يك كشور و قاره نيز ميرسد ، پوشش ميدهد. اين شبكهها مجموعهاي از ماشينها ميباشند كه برنامههاي كاربران را اجرا ميكنند. ما اين دستگاهها را ميزبان يا host ميناميم. اصطلاح end user نيز در بعضي متون استفاده ميشود. ميزبانها از طريق زيرشبكههاي ارتباطي يا subnet ها به يكديگر متصل ميشوند. وظيفه زيرشبكه حمل كردن پيامها از ميزباني به ميزبان ديگر همانگونه كه سيستم تلفن كلمات را از گوينده به شنونده منتقل ميكند ، خواهد بود. جدا نمودن جنبههاي ارتباطي شبكه ( زيرشبكهها ) از جنبههاي كاربردي آن ( ميزبانها ) طراحي كل شبكه را بسيار آسانتر خواهد كرد.

در اكثر شبكههاي گسترده ، زيرشبكه از دو بخش مجزا تشكيل يافته است كه عبارتند از : خطوط انتقال و عناصر سوئيچينگ. خطوط انتقال ( مدارها ، كانالها و . . . ) بيتها را بين ماشينها انتقال ميدهند.

عناصر سوئيچينگ كامپيوترهاي خاصي هستند كه دو يا چند خط انتقالي را به هم متصل ميكنند. هنگامي كه دادهاي بر روي خط ورودي قرار ميگيرد ، عناصر سوئيچينگ بايد يك خط خروجي را جهت بيرون فرستادن آنها انتخاب كنند. متاسفانه اصطلاح استاندارد خاصي جهت اين كامپيوترها وجود ندارد. آنها گاهي بصورت گرههاي packet switching ، سيستمهاي مياني و مبدلهاي سوئيچينگ داده نامگذاري ميشوند.

همانگونه كه در شكل صفحه بعد مشاهده ميكنيد هر ميزبان به يك شبكه محلي كه داراي يك عنصر سوئيچينگ ( راهياب ) است متصل شده است. البته ميزبان ميتواند مستقيماً نيز به عنصر سوئيچينگ متصل باشد. مجموعه خطوط ارتباطي و عناصر سوئيچينگ ( راهيابها ) زيرشبكه را تشكيل ميدهند. بايد توجه كرد كه ميزبانها دخالتي در امر تشكيل يك زيرشبكه ندارند و جزو عناصر آن به شمار نميروند

در اكثر شبكههاي گسترده ، شبكه از تعداد بيشماري كابل يا خطوط تلفن كه هر كدام يك جفت عنصر سوئيچينگ را به هم متصل ميكنند ، تشكيل شده است. اگر دو عنصر سوئيچينگ بخواهند با يكديگر ارتباط برقرار كنند و اتصال فيزيكي بين آنها وجود نداشته باشد ، آنها اين كار را با استفاده از واسطهها يا عناصر سوئيچينگ ديگر بصورت غير مستقيم انجام خواهند داد. هنگامي كه يك پاكت از يك عنصر سوئيچينگ به يك عنصر ديگر از طريق عناصر واسطه ارسال ميشود ، اين پاكت تا زماني كه يك خط خروجي براي ارسال آزاد شود ، در آن واحد ذخيره ميشود و سپس پس از آزاد شدن به بيرون ارسال ميشود.

زيرشبكهاي كه از اين روش استفاده ميكند معروف به نقطه به نقطه ( Ponit-to-Point ) ، ذخيره و ارسال ( Store and Forward ) يا سوئيچينگ پاكتي ( Packet Switching ) ميباشد. تقريباً تمامي شبكههاي گسترده به استثناي آنهايي كه از ارتباطات ماهوارهاي استفاده ميكنند داراي زيرشبكههايي از نوع Store and Forward هستند. زماني كه پاكتها كوچك و هماندازه باشند ، به آنها سلول يا cell گفته ميشود.

زماني كه از يك زيرشبكه نقطه به نقطه استفاده ميكنيم ، يكي از مهمترين موضوعات طراحي نحوه ارتباط و توپولوژي عناصر سوئيچينگ يا راهيابها خواهد بود.

يكي ديگر از روشهاي ممكن جهت شبكههاي گسترده استفاده از سيستمهاي راديويي زميني و يا ماهوارهها ميباشد. هر راهياب يا عنصر سوئيچينگ داراي آنتني است كه ميتواند با استفاده از آن عمل ارسال و دريافت را انجام دهد. تمامي راهيابها قادر به شنيدن خروجي ماهواره خواهند بود و در بعضي مواقع حتي ميتوانند اطلاعاتي كه از طريق راهيابهاي ديگر به سمت ماهواره ارسال ميشود را نيز بشنوند. بعضي مواقع راهيابها به يك زيرشبكه نقطه به نقطه متصل ميباشند و تنها بعضي از آنها داراي آنتن جهت ارتباط با ماهواره هستند. شبكههاي ماهوارهاي ذاتاً خاصيت انتشاري دارند و زماني داراي كارآيي خواهند بود كه ما نياز به خواص انتشاري داشته باشيم.............

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , سخت افزار کامپیوتر , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , سخت افزار کامپیوتر ,

|

|

|

|

|

|

پروژه : بررسی ساختار و عملكرد مودم Modem

مودم دروازه ارتباطي ما با جهان است. به زبان سادهتر، مودم يك وسيله موسوم به سختافزار است كه به كامپيوتر شخصي اضافه ميشود و تفاوتي از لحاظ نسبت با ديگر وسائل سختافزاري ندارد. مثلاً چاپگر با فراهم آوردن توان امكان چاپ آثار تهيه شده توسط كامپيوتر و با استفاده از نرمافزارهاي كاربردي متنوع ميتوان كاري كامپيوتر را زياد ميكند به همين ترتيب يك مودم متصل به كامپيوتر شخصي هم امكان كارهايي را ميدهد كه بدون آن به هيچ وجه ممكن نخواهد بود. دليل اصل به كارگيري مودم فراهم آوردن امكان ارتباط كامپيوتر شخصي با كامپيوترهاي ديگر از طريق خطوط استاندارد تلفن است كه وظيفة اوليه و اصلي هر مودم به حساب ميآيد.............

اين واقعيت هر كسي در هر كجاي دنيا و در هر ساعت از شبانه روز بتواند به اطلاعات و اندوختههاي بشري دست يابد شايد حدود 50 سال پيش رويايي بيش نبوده است. اما همانطوري كه زمان به جلو ميرود علم و فن نيز در حد خود پيشرفت ميكند و هر روزه دستگاههاي جديد و شگفتانگيزي به بازارهاي جهاني عرضه ميشود. در چند سالة اخير يكي از شگفتانگيزترين دستگاههاي اختراع شده توسط مخترعين خارجي ساعت دستگاه كوچكي به نام مودم است كه با بكارگيري اين دستگاه همراه يك كامپيوتر شخصي ميتوان با دنياي اطراف خود به راحتي ارتباط برقرار كرد.

از مودم (modem) ميتوان صدها استفاده مختلف به عمل آورد كه ما تعدادي از آنها را بررسي ميكنيم. زندگي در دنياي الكترونيكي ارتباطات مودمي بيشتر به باز كردن راه از ميان انبوه هديهها در زير درخت كريسمس شبيه است. هر بار كه بسته يكي از اين هديهها را باز كنيد سرور و شادي شما دو چندان خواهد شد. در اين تحقيق با كارهاي كه ميتوان بوسيله مودم انجام داد آشنا خواهيد شد و هدف كلي آن عبارت است از شناخت مودم، چگونه كار ميكند، انواع مودم و شناخت نحوه اتصال مودم به كامپيوتر و ديگر مطالبي كه خارج از حد فني نخواهد بود.............

در حال حاضر مهمترين كاربرد ارتباطات مودمي عبارت است از پست يا پيغامرساني الكترونيكي. تعدد تخمين كساني كه به طور مرتب حداقل براي بعضي از مكاتبات خود از پست الكترونيكي استفاده ميكنند، بين 8 تا 15 ميليون نفر است. پست الكترونيكي بسيار شبيه كار شركتهاي پستي است. هر دو آنها بصورت زمان گذر كار ميكنند. بدين معني كه شما پيغام را براي شخص موردنظر ارسال ميكنيد و او در صورت تمايل به آن جواب ميدهد. اما اين جواب دادن ناگزير مدت زماني طول خواهد كشيد. مزيت اصلي پست الكترونيكي بر سيستمهاي قديمي پست از دو جنبه است: سرعت و راحتي.

عليرغم انتقالات مسلسلواري كه شركت پست تحمل ميكند، بايد اين سيستم نامناسب را تحسين كرد. نامهرسانهاي اين شركت ملي، روزانه ميليونها مرسولة پستي را با امانت و سرعتي قابل ملاحظه به مقصد ميرسانند. با اين وجود نقل و انتقال اشياء فيزيكي در مسافتهاي طولاني به زمان نسبتاً زيادي احتياج دارد. حتي در بهترين شرايط هم نبايد انتظار داشت يك نامه در عرض كمتر از چند روز بتواند مسافت بين دو شهر دور از هم را طي كرده و به مقصد برسد.

در مقابل، پيغامهاي الكترونيكي را ميتوان بدون در نظر گرفتن دوري فاصله در عرض چند ثانيه رد و بدل كرد. اگر گيرندة موردنظر پيغام از رسيدن آن آگاه شد، ميتواند در صورت تمايل فوراً جواب را ارسال كند. پست الكترونيكي مخصوصاً از ديد كسي كه پيغام را دريافت ميكند.

بسيار راحت است. بعد از اينكه مشترك يكي از مراكز پست تلفني شديد، لازم نيست كه براي دريافت يك پيغام چندين روز در انتظار نامهرسان بمانيد. در عوض ميتوانيد با گرفتن يك شمارة تلفن و بررسي وضعيت بطور مرتب و از روي برنامه ، ببينيد كه نامهاي به آدرس الكترونيكي شما ارسال شده يا نه.

پست الكترونيكي نويد انقلابي در نحوه ارتباطات را با خود به همراه دارد. اما براي استفاده از مزاياي بيشمار اين رسانة جمعي، لازم است كه حداقل يك مودم و يك نرمافزار ارتباطي مناسب جهت استفاده به همراه كامپيوتر شخصي خويش تهيه شود...............

درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , شبکه كامپيوتري , سخت افزار کامپیوتر , درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , شبکه كامپيوتري , سخت افزار کامپیوتر ,

|

|

|

|

|

|

تحقيق : بررسي انواع پروتكلهاي كامپيوتري

پروتكل تحليل آدرس ، دومين پروتكل كليدي TCP/IP موجود در لايه اينترنت مي باشد هدف ARP تحليل و بدست آوردن آدرس فيزيكي از يك آدرس IP مي باشد . ARP آدرس فيزيكي ماشينهاي موجود در شبكه محلي را پرس وجو و همچنين زوج آدرس هاي فيزيكي IP را در حافظه نگهداري مي كند . هر وقت كه IP نياز به ارتباط با كامپيوتر ديگري داشته باشد ، حافظه سريع ARP بررسي مي شود تا مشخص گردد آدرس IP مورد نظر مربوط به كامپيوتري محلي و يا مربوط به مسيرياب موجود در حافظه مي باشد . اگر آدرس IP در حافظه سريع ARP موجود باشد ، از آدرس فيزيكي متناظر با آن براي ارسال مستقيم داده گرام براي ارسال به آداپتور شبكه فيزيكي استفاده مي شود . اگر آدرس IP در حافظه سريع ARP نباشد ، ARP پيغامي را در LAN منتشر مي كند . درخواست ARP شامل آدرس IP كامپيوتر و يا مسيرياب محلي مورد نظر است . ماشينهاي موجود در LAN آدرس IP موجود در درخواست ARP را بررسي مي كنند در صورت تطابق آدرس IP با آدرس يكي از كامپيوترها آن كامپيوتر پاسخ ARP كه شامل آدرس فيزيكي متناظر است را ارسال مي دارد . سپس ARP تركيب آدرس فيزيكي و IP را به حافظه سريع خود اضافه مي كند و IP مي تواند به كار خود ادامه داده و داده گرامش را به صورت مستقيم به آداپتور شبكه مورد نظر ارسال نمايد .

به منظور افزايش كارائي ، هر كامپيوتري كه درخواست ARP را دريافت مي كند ، زوج آدرس IP/ آدرس فيزيكي را به حافظه سريع ARP خود مي افزايد . بدين ترتيب در صورت نياز به اتصال به كامپيوتر ذكر شده درخواست ARP ، آدرس فيزيكي از قبل در حافظه سريع ARP جاي گرفته است .

RARP مختصر ARP برعكس ، مي باشد . عكس عمل ARP را انجام مي دهد . ARP هنگامي كه آدرس IP در دست است و آدرس فيزيكي ناشناخته ، به كار مي رود . RARP هنگامي به كار مي آيد كه آدرس فيزيكي شناخته شده است ، اما آدرس IP در دسترس نيست . RARP همچنين در رابطه با پروتكل BOOTP و راه اندازي ايستگاههاي كاري بدون ديسك به كار مي رود .

طرا حان سيستم ارتباط بين شبكه اي يك راه حل جالب براي تفيكيك آدرس در شبكه هايي مانند كي سي و يا اترنت كه قابليت پخش گسترده دارند ؛ ارائه داده اند . اين راه حل اجازه مي دهد كه ماشين هاي جديد بدون ترجمه مجدد و يا نگهداشت بانك اطلاعات مركزي به سيستم اضافه شوند . براي اجتناب از نگهداشت جدول نگاشت ها ؛ از يك پروتكل سطح پايين براي مقيد سازي پوياي آدرس استفاده مي شود كه پروتكل تفكيك آدرس (ARP ) ناميده مي شود . اين پروتكل مكانيزمي كارآ دارد و نگهداشت آن نيز ساده است .

ايده تفكيك پوياي آدرس با ARP ساده است . وقتي ميزبان A تصميم به تفكيك آدرس ارتباط بين شبكه اي IB مي گيرد ، بسته هاي ويژه اي را به صورت گسترده پخش مي كند كه از ميزبان با آدرس ارتباط بين شبكه اي IB مي خواهد با آدرس فيزيكي خود ( PB ) جواب دهد . تمتم ميزبان ها از جمله B اين پيغام را دريافت مي كنند . از ميان ميزبا ن ها فقط B آدرس ارتباط بين شبكه اي خود را تشخيص مي دهد و با آإرس فيزيكي خود جواب مي دهد . وقتي A جواب را دريافت كرد ، از آإرس فيزيكي B براي ارسال بسته هاي ارتباط بين شبكه اي به B استفاده مي كند . به طور خلاصه مي توان گفت :

پروتكل تفكيكي آدرس ARP ، به يك ميزبان اجازه مي دهد كه آدرس ميزبان ديگري را روي همان شبكه فيزيكي ، فقط با استفاده از آدرس IP آن به دست آورد ....................

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

|

|

|

|

|

|

مقاله : بررسی ویژگی های انواع حافظه

هر دستگاهي كه قادر به نگهداري اطلاعات باشد وبتوان اطلاعات را در آن ذخيره كرد به نحوي كه استفاده كننده از ان بتواند در هر لحظه كه لازم باشد به اطلاعات مورد نيازش دسترسيaccess داشته باشد . خصوصيات مشترك انواع حافظه :

الف ) نوشتن و خواندن : هر حافظه اي قابليت دارد كه بتوان بر ان نوشت ( درج اطلاعات) و يا از ان خواند ( واكشي اطلاعاتfetch) مثلا در RAM و ديسك سخت هم ميتوان نوشت هم خواند . اما در حافظه اي مانند ROM و CD-ROM فقط ميتوان اطلاعات را خواند . ب ) نشاني پذيري : هر حافظه اي مجهز است به يك مكانيسم نشاني پذيري . ج) قابليت دستيابي(آدرس دهي) : هر حافظه اي از طريق مكانيسم نشاني دهي مورد دستيابي قرار ميگيرد . هر حافظه اي داراي يك شيوه آدرس دهي ميباشد كه به كمك ان خانه هايش قابل دستيابي ميگردد مثلا حافظه RAM آرايه اي از بايتهاست كه هر كدام يك آدرس (عدد يكتا) دارند . يا هارد ديسك به صورت سه جفت عدد (شماره هد / شماره سيلندر / شماره سكتور) آدرس دهي ميشود . د) ظرفيت : هر حافظه اي داراي ظرفيتي است كه به بيت يا بايت بيان ميشود يا به اضعافي از بايت . ه) زمان دستيابي : مدت زمانيستكه براي خواندن و نوشتن به كار ميرود . از لحظه اي كه دستور خواندن و نوشتن داده ميشود تا هنگامي كه حافظه مورد دستيابي قرار ميگيرد را زمان دستيابي گويند . مثلا زمان دستيابي حافظه هاي RAM در حدود 120 نانوثانيه است و زمان دستيابي ديسك حدود 30 ميلي ثانيه است . يعنيRAM حدود 250 برابر سريعتر از ديسك است . و) نرخ انتقال يا سرعت انتقال rate : كميتي از اطلاعات كه در واحد زمان از حافظه قابل انتقال است واحد ان بايت در ثانيه يا اضعافي از ان است . در زير ليستي از حافظه ها براساس كاهش سرعت و افزايش ظرفيت را ميبينيد : حافظه نهانcache كش 3. حافظه اصلي 4. حافظه Flash فلاش 5. ديسك مغناطيسي 6. ديسك نوري 7. نوار مغناطيسي .(فرار و غير فرار يا مانا و نامانا : حافظه هايي كه با رفتن برق اطلاعات انها از بين ميرود حافظه هاي فرار volatile و آنهايي كه با رفتن برق داده هاي خود را حفظ ميكنند غيرفرار non volatile ميگويند . حافظه هاي اصلي اغلب فرار و حافظه هاي جانبي غير فرار هستند ........

هر دستگاهي كه قادر به نگهداري اطلاعات باشد وبتوان اطلاعات را در آن ذخيره كرد به نحوي كه استفاده كننده از ان بتواند در هر لحظه كه لازم باشد به اطلاعات مورد نيازش دسترسيaccess داشته باشد . خصوصيات مشترك انواع حافظه :

الف ) نوشتن و خواندن : هر حافظه اي قابليت دارد كه بتوان بر ان نوشت ( درج اطلاعات) و يا از ان خواند ( واكشي اطلاعاتfetch) مثلا در RAM و ديسك سخت هم ميتوان نوشت هم خواند . اما در حافظه اي مانند ROM و CD-ROM فقط ميتوان اطلاعات را خواند . ب ) نشاني پذيري : هر حافظه اي مجهز است به يك مكانيسم نشاني پذيري . ج) قابليت دستيابي(آدرس دهي) : هر حافظه اي از طريق مكانيسم نشاني دهي مورد دستيابي قرار ميگيرد . هر حافظه اي داراي يك شيوه آدرس دهي ميباشد كه به كمك ان خانه هايش قابل دستيابي ميگردد مثلا حافظه RAM آرايه اي از بايتهاست كه هر كدام يك آدرس (عدد يكتا) دارند . يا هارد ديسك به صورت سه جفت عدد (شماره هد / شماره سيلندر / شماره سكتور) آدرس دهي ميشود . د) ظرفيت : هر حافظه اي داراي ظرفيتي است كه به بيت يا بايت بيان ميشود يا به اضعافي از بايت . ه) زمان دستيابي : مدت زمانيستكه براي خواندن و نوشتن به كار ميرود . از لحظه اي كه دستور خواندن و نوشتن داده ميشود تا هنگامي كه حافظه مورد دستيابي قرار ميگيرد را زمان دستيابي گويند . مثلا زمان دستيابي حافظه هاي RAM در حدود 120 نانوثانيه است و زمان دستيابي ديسك حدود 30 ميلي ثانيه است . يعنيRAM حدود 250 برابر سريعتر از ديسك است . و) نرخ انتقال يا سرعت انتقال rate : كميتي از اطلاعات كه در واحد زمان از حافظه قابل انتقال است واحد ان بايت در ثانيه يا اضعافي از ان است . در زير ليستي از حافظه ها براساس كاهش سرعت و افزايش ظرفيت را ميبينيد : حافظه نهانcache كش 3. حافظه اصلي 4. حافظه Flash فلاش 5. ديسك مغناطيسي 6. ديسك نوري 7. نوار مغناطيسي .(فرار و غير فرار يا مانا و نامانا : حافظه هايي كه با رفتن برق اطلاعات انها از بين ميرود حافظه هاي فرار volatile و آنهايي كه با رفتن برق داده هاي خود را حفظ ميكنند غيرفرار non volatile ميگويند . حافظه هاي اصلي اغلب فرار و حافظه هاي جانبي غير فرار هستند ........

درباره :

شبکه كامپيوتري , سخت افزار کامپیوتر , درباره :

شبکه كامپيوتري , سخت افزار کامپیوتر ,

|

|

|

|

|

|

مقاله شبكه هاي VoIP با فرمت پاورپوینت

Voice Over Internet Protocol

VOIP که با نام IP تلفنی نیز از آن یاد می شود ، امکان استفاده از اینترنت به منظور مکالمات تلفنی را فراهم می نماید . در مقابل استفاده از خطوط تلفن سنتی ، VOIP از فن آوری دیجیتال استفاده می نمايد و نیازمند یک اتصال broadband نظیر DSL است .

در واقع ، با استفاده از فن آوری VOIP صدای انسان توسط بسته های اطلاعاتی IP و از طريق اينترنت ارسال می گردد .

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , فشره سازي صوت , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , فشره سازي صوت ,

|

|

|

|

|

|

تحقيق معرفي شبيه سازهاي نرم افزاري لجستيك

Introduction to logistics Software simulators

براي مدلسازي يك سيستم عملياتي پيچيده، جهت بررسي عملكرد آن نياز به استفاده از نرم افزارهاي شبيه ساز لجستيك است. با استفاده از اين نرم افزارها، تمام سيستم شبيه سازي شده و تمام مواردي كه نياز به مديريت دارد به صورت اتوماتيك پياده سازي ميشود. اين سيستم ها در حاليكه اكثر جزئيات قابل اهميت را دارا هستند اما موارد بسيار جزئي را در بر نميگيرد. لذا در يك حد نرمال ميتوان سيستمي داشت كه عملكرد آن قابل بررسي است و ميتوان به نقص و يا كاستيهاي آن پي برد و در صدد رفع آنها برآمد. .براي شبيه سازي يك سيستم ميبايست تمام مراحل كار كه ترتيب منطقي دارند را درآورد. لجستيك در اينجا به كمك ميآيد و مراحل پيچيده كار را به صورت خيلي صريح و روشن بيان ميكند.

در يك سيستم عملياتي پيچيده، نمايش مؤثر جنبههاي لجستيكي و استراتژيك براي مديريت مشكل است، در اين زمان است است كه از شبيه سازهاي لجستيك استفاده ميشود. با توجه به اينكه مدلسازي ( غير نرم افزاري) سيستم عملياتي و تبديل آن به محيط واقعي، بسيار پر هزينه و وقتگير است لذا از نرم افزارهاي شبيه ساز كه بسيار دقيق هستند استفاده ميشود.

درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , شبکه كامپيوتري , تحلیل نرم افزار , درباره :

شبکه های کامپیوتری , تحلیل نرم افزار , شبکه كامپيوتري , تحلیل نرم افزار ,

|

|

|

|

|

|

پروژه : بررسي تجهيزات شبكه هاي كامپيوتري

تمام شبكههاي كامپيوتري برگرفته از سه توپولوژي اصلي زير هستند: • خطي• ستارهاي • حلقوي

اگر تمام كامپيوترها به يك شاخه (سگمنت) متصل شده باشند؛ به آن توپولوژي خطي يا باس گفته ميشود. اگر كامپيوترها به قطعاتي از كابل (سگمنتها) متصل باشند و اين سگمنتها همگي به يك نقطه مركزي به نام هاب متصل شده باشند، به آن توپولوژي ستارهاي اطلاق ميشود.

و بالاخره اگر كامپيوترها به كلي متصل ميباشند كه تشكيل يك حلقه ميدهد، آن را توپولوژي حلقوي مينامند...........................

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

|

|

|

|

|

پروژه : میانافزار برای شبکههای حسگر بیسیم

مقدمه

از سویی بین پروتکلهای شبکه و از سوی دیگر کاربردهای شبکههای حسگر بیسیم وجود یک خلاء احساس میشود. ما بایستی بین کاربردها و پروتکلهای شبکه به نحوی انطباق ایجاد کنیم که شرایط مربوط به ویژگیهای خاص شبکههای حسگر بیسیم و تنوع کاربردهای آن را برآورده سازیم. کارکردهای انطباقی بایستی ایجاد کاربردهایی با شرایط کیفیت خدمات را تسهیل کرده، و البته از منابع محدود WSN بهره گرفته و طول عمر آن را نیز افزایش دهد. میانافزار رویکردی است برای انجام این انطباق. در این بخش ما میانافزارهای موجود برای WSN را بررسی میکنیم.

WSNها از نظر منابعی مانند پهنای باند، قابلیتهای محاسباتی و ارتباطی، و انرژی دارای محدودیت هستند. توپولوژی WSN به خاطر پویایی گرهها، اتمام انرژی، سوئیچ بین حالتهای آماده به کار و فعال، برد رادیویی، و امکانات مسیریابی، متغیر است. یک WSN ممکن است نیازمند ارائه چندین مورد خدمات در یک زمان باشد. بنابراین WSN یک شبکه بیسیم/سیار با محدودیت منابع و کاربردهای متنوع میباشد. مشکل در این محیط با منابع محدود این است که چگونه میانافزاری را طراحی کنیم که بتواند بین کاربردها و پروتکلهای شبکه همخوانی به وجود آید.

میانافزار معمولاً پایینتر از سطح کاربردی و بالاتر از سطح سیستم عامل و پروتکلهای شبکه قرار دارد. کار آن مرتب کردن برنامهها، مخفی ساختن جزئیات سطوح پایینتر، و تسهیل در توسعه و آرایش برنامهها و مدیریت آنهاست. WSNها دارای شرایط خاطی در این حیطه هستند، زیرا با شبکههای معمولی یا سیستمهای محاسباتی توزیع شده تفاوت عمده دارند. پس از معرفی نقش و عملکردهای میانافزار، توضیح مختصری در مورد میانافزارهای موجود، مقایسه آنها و روند آینده در توسعه آنها ارائه خواهیم کرد..............

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , تحلیل نرم افزار , شبکه های بی سیم Wireless , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , تحلیل نرم افزار , شبکه های بی سیم Wireless ,

|

|

|

|

|

|

پروژه : بررسي پروتکل DHCP

مقدمه

DHCPﻳﮑﻲ ﺍﺯ ﺍﺳﺘﺎﻧﺪﺍﺭﺩﻫﺎﻱ TCP/IPﺑﺮﺍﻱ ﺳﺎﺩﻩ ﮐﺮﺩﻥ ﻣﺪﻳﺮﻳﺖ ﭘﻴﮑﺮﺑﻨﺪﻱ IPﺍﺳﺖ. ﺍﻳﻦ ﺍﺳﺘﺎﻧﺪﺍﺭﺩ ﺗﻮﺳﻌﻪ ﻳﺎﻓﺘﻪ ﭘﺮﻭﺗﮑﻞ Bootstrapﻣﻲ ﺑﺎﺷﺪ ﮐﻪ ﻣﺒﺘﻨﻲ ﺑﺮ ﭘﺮﻭﺗﮑﻞ UDP/IPﺍﺳﺖ.ﻫﺪﻑ ﺳﺮﻭﻳﺲ ﻓﻮﻕ، ﺍﺧﺘﺼﺎﺹ ﺁﺩﺭﺱ ﻫﺎﻱ IPﺑﺼﻮﺭﺕ ﭘﻮﻳﺎ ﻭ ﺩﺭ ﺯﻣﺎﻥ ﺍﺗﺼﺎﻝ ﻳﮏ ﮐﺎﻣﭙﻴﻮﺗﺮ ﺑﻪ ﺷﺒﮑﻪ ﺍﺳﺖ. ﺑﺎ ﻭﺟﻮﺩ ﻳﮏ ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ DHCPﺩﺭ ﺷﺒﮑﻪ، ﮐﺎﺭﺑﺮﺍﻥ ﺷﺒﮑﻪ، ﻗﺎﺩﺭ ﺑﻪ ﺍﺧﺬ ﺍﻃﻼﻋﺎﺕ ﻣﺮﺑﻮﻁ ﺑﻪ ﺁﺩﺭﺱ ﺩﻫﻲ IP ﻣﻲ ﺑﺎﺷﻨﺪ. ﺍﻳﻦ ﻭﺿﻌﻴﺖ، ﺑﺮﺍﻱ ﮐﺎﺭﺑﺮﺍﻧﻲ ﮐﻪ ﺩﺍﺭﺍﻱ ﻳﮏ Laptopﺑﻮﺩﻩ ﻭ ﺗﻤﺎﻳﻞ ﺑﻪ اﺍﺗﺼﺎﻝ ﺑﻪ ﺷﺒﮑﻪ ﻫﺎﻱ ﻣﺘﻌﺪﺩ ﺭﺍ ﺩﺍﺷﺘﻪﺑﺎﺷﻨﺪ، ملموس ﺗﺮ ﺧﻮﺍﻫﺪ ﺑﻮﺩ ﭼﺮﺍ ﮐﻪ ﺑﺮﺍﻱ ﻭﺭﻭﺩ ﺑﻪ ﻫﺮ ﻳﮏ ﺍﺯﺷﺒﮑﻪ ﻫﺎ ﻭ ﺍﺳﺘﻔﺎﺩﻩ ﺍﺯ ﻣﻨﺎﺑﻊﻣﻮﺟﻮﺩ، ﺿﺮﻭﺭﺗﻲ ﺑﻪ انجام ﺗﻨﻈﻴﻤﺎﺗﻲ ﺧﺎﺹ ﺩﺭ ﺭﺍﺑﻄﻪ ﺑﺎ ﺁﺩﺭﺱ ﺩﻫﻲ IP ﻭﺟﻮﺩ ﻧﺨﻮﺍﻫﺪ ﺩﺍﺷﺖ. ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ ، DHCPﻋﻼﻭﻩ ﺑﺮﺍﺧﺘﺼﺎﺹ ﺍﻃﻼﻋﺎﺕ ﭘﺎﻳﻪ IPﻧﻈﻴﺮ : ﻳﮏ ﺁﺩﺭﺱ IPﻭ ،Subnet maskﻗﺎﺩﺭ ﺑﻪ ﺍﺭﺍﺋﻪ ﺳﺎﻳﺮ ﺍﻃﻼﻋﺎﺕ ﻣﺮﺑﻮﻁ ﺑﻪ ﭘﻴﮑﺮﺑﻨﺪﻱﭘﺮﻭﺗﮑﻞ TCP/IPﺑﺮﺍﻱ ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﮔﺎﻥ ﻧﻴﺰ ﻣﻲ ﺑﺎﺷﺪ. ﺁﺩﺭﺱ Gatewayﭘﻴﺶ ﻓﺮﺽ ، ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ ،DNS ﻧﻤﻮﻧﻪ ﻫﺎﺋﻲ ﺩﺭﺍﻳﻦ ﺯﻣﻴﻨﻪ ﻫﺴﺘﻨﺪ ﮐﻪ، ﻣﺘﻐﻴﻴﺮﻫﺎﻱ ﺍﺧﺘﻴﺎﺭﻱ ﻣﻲ ﺑﺎﺷﻨﺪ.

،DHCPﻣﺴﺌﻮﻟﻴﺖ ﺍﺭﺍﺋﻪ ﺍﻃﻼﻋﺎﺕ ﺁﺩﺭﺱ ﻫﺎﻱ IP ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﮔﺎﻥ ﺭﺍ ﺑﺮﻋﻬﺪﻩ ﺩﺍﺭﺩ. ﺑﻤﻨﻈﻮﺭ ﺍﺧﺬ ﺍﻃﻼﻋﺎﺕﺁﺩﺭﺱ ﺩﻫﻲ ،IPﺳﺮﻭﻳﺲ ﻣﻲ ﺑﺎﻳﺴﺖ ﻳﮏ leaseﺭﺍ ﺍﺯ ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ DHCPﺩﺭﻳﺎﻓﺖ ﻧﻤﺎﻳﺪ. ﺯﻣﺎﻧﻴﮑﻪ ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ ،DHCPﺍﻃﻼﻋﺎﺕ ﺁﺩﺭﺳﻲ ﺩﻫﻲ IPﺭﺍ ﺑﻪ ﻳﮏ ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﻩ DHCPﻧﺴﺒﺖ (ﺍﺧﺘﺼﺎﺹ) ﻣﻲ ﺩﻫﺪ، ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﻩ DHCPﻣﺎﻟﮑﻴﺖ ﺁﺩﺭﺱ IPﺭﺍ ﻧﺨﻮﺍﻫﺪ ﺩﺍﺷﺖ. ﺩﺭ ﭼﻨﻴﻦ ﺣﺎﻟﺘﻲ، ﺳﺮﻭﻳﺲ ﺩﻫﻨﺪﻩ DHCP ﻫﻤﭽﻨﺎﻥ ﻣﺎﻟﮑﻴﺖ ﺁﺩﺭﺱ IPﺭﺍ ﺑﺮ ﻋﻬﺪﻩ ﺩﺍﺷﺘﻪ ﻭﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﻩ ﺍﻃﻼﻋﺎﺕ ﻓﻮﻕﺭﺍ ﺍﺟﺎﺭﻩ ﻭ ﺑﺼﻮﺭﺕ ﻣﻮﻗﺖ ﻭ ﺑﺮ ﺍﺳﺎﺱ ﻳﮏ ﺑﺎﺯﻩ ﺯﻣﺎﻧﻲ ﺩﺭ ﺍﺧﺘﻴﺎﺭ ﺧﻮﺍﻫﺪ ﺩﺍﺷﺖ. ﻣﻲ ﺗﻮﺍﻥ ﻳﮏﺁﺩﺭﺱ IPﺭﺍ ﺑه ﻤﻨﺰﻟﻪ ﻳﮏ ﻗﻄﻌﻪ ﺯﻣﻴﻦ ﺩﺭ ﻧﻈﺮ ﮔﺮﻓﺖ ﮐﻪ ﺑﺼﻮﺭﺕﺍﺟﺎﺭﻩ ﺍﻱ ﺩرﺍﺧﺘﻴﺎﺭ ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﻩ ﻗﺮﺍﺭ ﮔﺮﻓﺘﻪ ﻭ ﻻﺯﻡ ﺍﺳﺖ ﻗﺒﻞ ﺍﺯ ﺳﺮﺭﺳﻴﺪ ﻣﺪﺕ ﻗﺮﺍﺭﺩﺍﺩ ﻧﺴﺒﺖﺑﻪ ﺗﻤﺪﻳﺪ ﺁﻥ ﺍﻗﺪﺍﻡ ﮔﺮﺩﺩ.ﺩﺭ ﺻﻮﺭﺕ ﻋﺪﻡ ﺗﻤﺪﻳﺪ، ﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﻩ ﻗﺎﺩﺭ ﺑﻪ ﺣﻀﻮﺭ ﺩﺭﺷﺒﮑﻪ ﻧﺨﻮﺍﻫﺪﺑﻮﺩ. ﺑﻨﺎﺑﺮﺍﻳﻦ ،DHCPﮐﻪ ﻳﮑﻲ ﺍﺯ ﺍﺳﺘﺎﻧﺪﺍﺭﺩﻫﺎﻱ ﭘﺮﻭﺗﮑﻞ TCP/IPﺑﻮﺩﻩ ﺑﺎﻋﺚ ﮐﺎﻫﺶ ﭘﻴﭽﻴﺪﮔﻲ ﻭ عملیات ﻣﺪﻳﺮﻳﺘﻲ ﺩﺭ ﺍﺭﺗﺒﺎﻁﺑﺎ ﺁﺩﺭﺱ ﻫﺎﻱ IPﺳﺮﻭﻳﺲ ﮔﻴﺮﻧﺪﮔﺎﻥ ﺩﺭ ﺷﺒﮑﻪ ﻣﻲ ﮔﺮﺩﺩ

درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , شبکه كامپيوتري , سیستم عامل , درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , شبکه كامپيوتري , سیستم عامل ,

|

|

|

|

|

|

تحقيق : بررسي انواع روشهای اتصال به اینترنت Internet Solutions

مقدمه

خطوط آنالوگ معمولي: منظور از اين خطوط همان خطوط تلفني معمولي مي باشد. نرخ انتقال Data توسط اين خطوط حداکثرKb/s 33.6 مي باشد. استفاده از اين خطوط براي اتصال به اينترنت در کشورمان بسيار رايج مي باشد.

:T1نام خطوط مخابراتي مخصوصي است که در آمريکا و کانادا ارائه مي شود. بر روي هر خط T1 تعداد 24 خط تلفن معمولي شبيه سازي مي شود. هر خط T1 مي تواند حامل 1.544 Mb/s پهناي باند باشد.

E1 : نام خطوط مخابراتي مخصوصي است که در اروپا و همچنين ايران ارائه مي شود. بر روي هر خط E1 تعداد 30 خط تلفن معمولي شبيه سازي مي شود. هر خط E1 مي تواند حامل 2 MB/s پهناي باند باشد.نرخ انتقال Data توسط اين خطوط جهت مودمهای ارائه شده در ايران حداکثر 56 kb/sمي باشد.که البته در صورت فراهم نمودن مودمهای سريعتر کاربر ميتواند برابر سرعت مودم خود ديتا را دريافت نمايد.

مشخصه اين سيستم پيش شماره متفاوت آنها نسبت به خطوط عادی ميباشد.

ISDN : اساس طراحي تکنولوژي ISDN به اواسط دهه 80 ميلادي باز ميگردد که بر اساس يک شبکه کاملا ديجيتال پي ريزي شده است .در حقيقت تلاشي براي جايگزيني سيستم تلفني آنالوگ با ديجيتال بود که علاوه بر داده هاي صوتي ، داده هاي ديجيتال را به خوبي پشتيباني کند. به اين معني که انتقال صوت در اين نوع شبکه ها به صورت ديجيتال مي باشد . در اين سيستم صوت ابتدا به داده ها ي ديجيتال تبديل شده و سپس انتقال مي يابد .

ISDN به دو شاخه اصلي تقسيم مي شود N-ISDN و B-ISDN . B-ISDN بر تکنولوژي ATM استوار است که شبکه اي با پهناي باند بالا براي انتقال داده مي باشد که اکثر BACKBONE هاي جهان از اين نوع شبکه براي انتقال داده استفاده مي کنند ) از جمله شبکه ديتا ايران( نوع ديگر B-ISDN يا ISDN با پهناي باند پايين است که براي استفاده هاي شخصي طراحي شده است

در N-ISDN دو استاندارد مهم وجود دارد. BRI و PRI . نوع PRI براي ارتباط مراکز تلفن خصوصي (PBX ) ها با مراکز تلفن محلي طراحي شده است . E1 يکي از زير مجموعه هاي PRI است که امروزه استفاده زيادي دارد . E1 شامل سي کانال حامل (B-Channel ) و يک کانال براي سيگنالينگ ( D-Channel) ميباشد که هر کدام 64Kbps پهناي باند دارند.

بعد از سال 94 ميلادي و با توجه به گسترش ايتنرنت ، از PRI ISDN ها براي ارتباط ISP ها با شبکه PSTN استفاده شد که باعث بالا رفتن تقاضا براي اين سرويس شد. همچنانکه در ايران نيز ISP هايي که خدمات خود را با خطوط E1 ارايه مي کنند روز به روز در حال گسترش است .

نوع ديگر ISDN، BRIاست( نوعي که در کيش از آن استفاده شده ) که براي کاربران نهايي طراحي شده است. اين استاندارد دو کانال حامل 64 Kbps و يک کانال براي سيگنالينگ با پهناي باند kbps 16 را در اختيار مشترک قرار مي دهد .اين پهناي باند در اواسط دهه 80 میلادی که اينترنت کاربران مخصوصي داشت و سرويسهاي امروزي همچون HTTP ، MultiMedia ، Voip و .... به وجود نيامده بود ، مورد نياز نبود همچنين براي مشترکين عادي تلفن نيز وجود يک ارتباط کاملا ديجيتال چندان تفاوتي با سيستمهاي آنالوگ فعلي نداشت و به همين جهت صرف هزينه هاي اضافي براي اين سرويس از سوي کاربران بي دليل بود و به همين جهت اين تکنولوژي استقبال چنداني نشد . تنها در اوايل دهه 90 بود که براي مدت کوتاهي مشترکين ISDN افزايش يافتند . پس از سال 95 نيز با وجود تکنولوژيهايي با سرعتهاي بسيار بالاتر مانند ADSL که سرعتي حدود 8 Mb/s براي دريافت و 640 Kb/sرا براي دريافت با هزينه کمتر از ISDN در اختيار مشترکين قرار ميدهد ، انتخاب ISDN از سوي کاربران عاقلانه نبود. در حقيقت مي توان گفت کهISDN BRI تکنولوژي بود که در زماني به وجود آمد که نيازي به آن نبود و زماني که به آن نياز احساس مي شد ، با تکنولوژيهاي جديد تري که سرعت بالاتر و قيمت بيشتر داشتند جايگزين شده بود........

درباره :

شبکه كامپيوتري , درباره :

شبکه كامپيوتري ,

|

|

|

|

|

|

مقاله : بررسي پروتكل ها و DNS (Domain Name System )

DNS از كلمات Domain Name System اقتباس و يك پروتكل شناخته شده در عرصه شبكههاي كامپيوتري خصوصا اينترنت است . از پروتكل فوق به منظور ترجمه اساميكامپيوترهاي ميزبان و Domain به آدرسهاي IP استفاده ميگردد. زماني كه شما آدرس www.srco.ir را در مرورگر خود تايپ مينمائيد ، نام فوق به يك آدرس IP و بر اساس يك درخواست خاص ( query ) كه از جانب كامپيوتر شما صادر ميشود، ترجمه ميگردد .

DNS ، زماني كه اينترنت تا به اين اندازه گسترش پيدا نكرده بود و صرفا در حد و اندازه يك شبكه كوچك بود، استفاده ميگرديد. در آن زمان ، اساميكامپيوترهاي ميزبان به صورت دستي در فايلي با نام HOSTS درج ميگرديد . فايل فوق بر روي يك سرويس دهنده مركزي قرار ميگرفت . هر سايت و يا كامپيوتر كه نيازمند ترجمه اساميكامپيوترهاي ميزبان بود ، ميبايست از فايل فوق استفاده مينمود. همزمان با گسترش اينترنت و افزايش تعداد كامپيوترهاي ميزبان ، حجم فايل فوق نيز افزايش و امكان استفاده از آن با مشكل مواجه گرديد ( افزايش ترافيك شبكه ). با توجه به مسائل فوق، در سال 1984 تكنولوژي DNS معرفي گرديد

DNS ، يك بانك اطلاعاتي توزيع شده است كه بر روي ماشينهاي متعددي مستقر ميشود ( مشابه ريشههاي يك درخت كه از ريشه اصلي انشعاب ميشوند) . امروزه اكثر شركتها و موسسات داراي يك سرويس دهنده DNS كوچك در سازمان خود ميباشند تا اين اطمينان ايجاد گردد كه كامپيوترها بدون بروز هيچگونه مشكلي، يكديگر را پيدا مينمايند . در صورتي كه از ويندوز 2000 و اكتيو دايركتوري استفاده مينمائيد، قطعا از DNS به منظور ترجمه اساميكامپيوترها به آدرسهاي IP ، استفاده ميشود . شركت مايكروسافت در ابتدا نسخه اختصاصي سرويس دهنده DNS خود را با نام ( WINS ( Windows Internet Name Service طراحي و پياده سازي نمود . سرويس دهنده فوق مبتني بر تكنولوژيهاي قديميبود و از پروتكلهايي استفاده ميگرديد كه هرگز داراي كارايي مشابه DNS نبودند. بنابراين طبيعي بود كه شركت مايكروسافت از WINS فاصله گرفته و به سمت DNS حركت كند .

از پروتكل DNS در مواردي كه كامپيوتر شما اقدام به ارسال يك درخواست مبتني بر DNS براي يك سرويس دهنده نام به منظور يافتن آدرس Domain مينمايد ، استفاده ميشود .مثلا در صورتي كه در مرورگر خود آدرس www.srco.ir را تايپ نمائيد ، يك درخواست مبتني بر DNS از كامپيوتر شما و به مقصد يك سرويس دهنده DNS صادر ميشود . ماموريت درخواست ارسالي ، يافتن آدرس IP وب سايت سخاروش است.

درباره :

شبکه كامپيوتري , الگوریتم هاي ریشه یابی کلمات , درباره :

شبکه كامپيوتري , الگوریتم هاي ریشه یابی کلمات ,

|

|

|

|

|

|

مقاله : روشهاي مرسوم طراحي در شبكههاي گسترده LAN و WAN

مقدمه:

يك شبكه گسترده منطقه جغرافيايي وسيعي را كه اغلب تا يك كشور و قاره نيز ميرسد ، پوشش ميدهد. اين شبكهها مجموعهاي از ماشينها ميباشند كه برنامههاي كاربران را اجرا ميكنند. ما اين دستگاهها را ميزبان يا host ميناميم. اصطلاح end user نيز در بعضي متون استفاده ميشود. ميزبانها از طريق زيرشبكههاي ارتباطي يا subnet ها به يكديگر متصل ميشوند. وظيفه زيرشبكه حمل كردن پيامها از ميزباني به ميزبان ديگر همانگونه كه سيستم تلفن كلمات را از گوينده به شنونده منتقل ميكند ، خواهد بود. جدا نمودن جنبههاي ارتباطي شبكه ( زيرشبكهها ) از جنبههاي كاربردي آن

( ميزبانها ) طراحي كل شبكه را بسيار آسانتر خواهد كرد.

در اكثر شبكههاي گسترده ، زيرشبكه از دو بخش مجزا تشكيل يافته است كه عبارتند از : خطوط انتقال و عناصر سوئيچينگ. خطوط انتقال ( مدارها ، كانالها و . . . ) بيتها را بين ماشينها انتقال ميدهند........

مسيريابي در شبكههاي گسترده مخصوصاً براي شبكههاي بزرگ تجاري چند سايتي پيچيده ميباشد. متغيرهاي زيادي - از قابل دسترس بودن سرويس در شبكههاي گسترده گرفته تا مسائل مربوط به راهبرهاي خاص - وجود دارند كه بايد به آنها توجه كرد. تمامي اين مسائل فني ميباشند و نيازهاي هر شاخه از تجارت نيز گوناگون است ، بنابراين نميتوان يك راهحل واحد جهت تمامي شبكههاي گسترده ارائه داد.

خوشبختانه اين پيچيدگي جاي نگراني ندارد زيرا با داشتن اطلاعات جامع و يك ديدگاه ساختيافته ميتوان بهترين راهحل را براي هر كاربردي طرح نمود و وقت گذاشتن جهت پيدا نمودن راهحل بهتر به مشكلات آن ميارزد. محاسن ارتباطات تجاري موثر از طريق پست الكترونيكي ، اينترنت و شبكههاي محلي متصل به هم را نميتوان ناديده گرفت و همگي آنها بدون ترديد سعي در كماشتباه بودن و موثر بودن دارند. از آنجايي كه هزينه ماهيانه سرويس شبكه گسترده ميتواند زياد باشد ، بنابراين سرمايهگذاري در وقت جهت پيدا نمودن راهحل كمهزينه براي يك سازمان از اين جهت مهم ميباشد.

جهت طراحي راهحلهاي مربوط به شبكه گسترده سه گام اساسي وجود دارد :

گام اول : تعيين نيازمنديهاي شبكه گسترده

گام دوم : تشخيص و تعيين مناسبترين سرويس شبكه گسترده

گام سوم : انتخاب بهترين راهيابها جهت اين كار

درباره :

شبکه كامپيوتري , درباره :

شبکه كامپيوتري ,

|

|

|

|

|

|

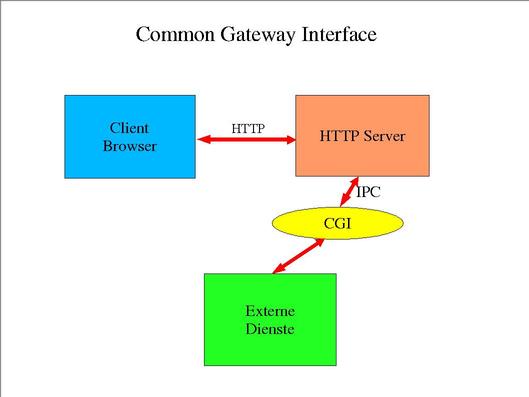

مقاله : بررسي برنامه نويسي CGI (Common Gateway Interface )

مقدمه:

Common Gateway Interface (CGI) يك استاندارد پذيرفته شده براي سرويس دهنده هاي وب و برنامه هاي كاربردي خارجي است. سرويس دهنده هاي وب اصولا براي سرويس دادن به پرونده هاي static از نوع HTML بهمراه فايلهاي static وابسته به آن طراحي شده است. يك مرورگر وب براي آنكه با سرويس دهنده وبي كه عملكرد آنرا محدود به سرويس دادن به صفحات static مي كند،تنها با پرونده هايي كه محتويات آنها در طي درخواستها يا مشاهده صفحات، تغيير نخواهد كرد ارتباط برقرار مي كند.

يك سرويس دهنده وب عموما بر روي يك كامپيوتر قوي نصب مي گردد و آن خيلي كم ارزش خواهد بود اگر قادر به ارائه چيزهاي جالب و پويا براي كاربران ، با استفاده از توانايي كامپيوتر موجود نباشد.

ويژگيهاي CGI در پاسخ به اين مشكل، ايجاد گرديده است.

CGI يك راه استاندارد براي مبادله اطلاعات بين سرويس دهنده وب و مرورگرها (كه client ناميده ميشوند) برقرار ميكند. آن اجازه عبور اطلاعات بين مرورگر يا سرور به يك برنامه خارجي كه عملياتي را انجام ميدهد و نتيجه آنرا به مرورگر كاربر مي فرستد مي دهد.

برنامه خارجي عموما بعنوان برنامه CGI ، CGI script ، CGI application يا Gateway شناخته ميشود. چون باعث استفاده از ويژگي CGI ميشود و اختصاصا براي كار روي يك وب طراحي گرديده است.

آن در real time با ابتكار كاربر(حتي اگر چيزي معلوم نباشد) اجرا ميشود و ميتواند اطلاعات پوياي on-the-fly را بدهد.

CGI ويژگي از يك واسط است. اينكه يك سرويسدهنده وب چگونه كار ميكند يا اينكه يك برنامه چگونه نتايجي را توليد خواهد كرد، توسط CGI تعريف نميشود، اما آن مجموعه اي از راهنماييهايي را كه هر دو بايستي براي عملكرد بينابين دنبال كنند، برقرار مينمايد

درباره :

برنامه نویسی , شبکه كامپيوتري , درباره :

برنامه نویسی , شبکه كامپيوتري ,

|

|

|

|

|

|

تحقيق : بررسي كلاسترينگ و جنبههاي مختلف سختافزاري و نرمافزاري آن

مقدمه

بيشتر اوقات برنامههاي كاربردي به توان محاسباتي بالاتري نسبت به آنچه كه يك كامپيوتر ترتيبي ميتواند ارائه دهد ، نياز دارند. يكي از راههاي غلبه بر اين محدوديت بهبود بخشيدن سرعت عملياتي پردازندهها و ساير اجزا ميباشد ، بطوريكه آنها بتوانند توان مورد نياز برنامههاي كاربردي كه داراي محاسبات وسيع و گسترده هستند را فراهم نمايند. اگر چه در سالهاي اخير اين امكان تا اندازهاي مهيا شده است ، ليكن سرعت نور ، قوانين ترموديناميك و هزينههاي سنگين ساخت پردازنده موانعي در جهت پيشرفتهاي آتي ايجاد كردهاند. يكي از راهحلهاي موثر و كمهزينه اتصال چندين پردازنده به يكديگر و هماهنگ نمودن عمليات و توان محاسباتي آنها ميباشد. سيستمهاي بوجود آمده تحت عنوان " كامپيوترهاي موازي " شهرت دارند و اجازه تقسيم يك كار محاسباتي بين چند پردازشگر را ميدهند.

همانگونه كه فيستر اشاره ميكند ، جهت بهبود عملكرد يك سيستم سه راه وجود دارد :

• كار و تلاش بيشتر

• كاركرد موثر و كارآمد

• كمك گرفتن

در اصطلاح تكنولوژيهاي محاسباتي ، كار و تلاش بيشتر به مثابه استفاده از سختافزار سريعتر ( پردازندهها و دستگاههاي جانبي با كارآيي و سرعت بالا ) ميباشد. كاركرد موثر و كارآمد به مثابه انجام كارها بصورت كارا بوده و در رابطه با الگوريتمها و تكنيكهايي كه جهت حل مسائل و كارهاي محاسباتي استفاده ميشوند ، صحبت به عمل ميآورد. و در نهايت كمك گرفتن به بكارگيري چندين كامپيوتر جهت حل يك مسئله خاص اشاره دارد...................

دانشمندان موفق شدهاند با الهام گرفتن از يك روايت كهن ، شيوه كارآمد و در عين حال ارزاني را براي دستيابي به توانهاي محاسباتي بسيار بالا ، تكميل كنند. به نوشته ماهنامه علمي " ساينتيفيك آمريكن " اين شيوه هماكنون در بسياري از مراكز علمي و آزمايشگاههاي تحقيقاتي ، مورد استفاده قرار گرفته است.

درباره :

شبکه های کامپیوتری , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , شبکه كامپيوتري ,

|

|

|

|

|

|

تحقیق : بررسي شبكه هاي VoIP

( تحقیق بسیار جامع و کامل می باشد )

مقدمه

شبكه هاي ارتباطات از راه دور ( Telecommunication ) امروزه دستخوش تغييرات زيادي شده اند . در آينده اي نزديك شبكه هايي كه براساس Voice basedCircui+ switch قديمي هستند ( كلاس سويچ هاي 5 و 4/5 ) بايد به معماري Packet-based تبديل شوند . مطالعات انجام شده نشان مي دهد كه شبكه هاي پاكتي به طرز قابل ملاحظه اي از شبكه هاي هم ارز سوييچ مداري ارزانتر هستند . امروزه شبكه هاي مخابراتي و ارتباط از راه دوري كه اينترنت و صوت پاكتي استفاده مي كنند ، طرفداران زيادي پيدا كرده است ، اين روش انتقال صوت كه به كمك پروتكل ها اينترنتي انجام مي گيرد بسيار كم هزينه تر از روش هاي قديمي و سويچ مداري سابق هستند . همين امر باعث شده است تا طراحان شبكه هاي مخابراتي نسل نويني از شبكه تلفني را پيشنهاد كنند كه كاملا” مبتني بر استفاده از اينترنت و صوت پاكتي مي باشد . در اين شبكه ها ترافيك صوتي بخش كوچكي از ترافيك عظيم داده اي را تشكيل مي دهد .

ما در اين نوشتار سعي كرده ايم اهميت شبكه هاي صوتي پاكتي را نشان دهيم و مفهوم تكنولوژي Voice Over IP را روشن نموده و با معرفي ساختار و معماري هايي مربوط به آن و نيز آشنايي با پروتكل هاي شبكه اي خاصي كه براي اين تكنولوژي استفاده مي شود ، به صورت

دقيق تري با اين نوع شبكه ها آشنا شويم . بنابراين در فصل اول در باره مفاهيم و تعاريف مربوط به اين تكنولوژي بحث خواهيم نمود و در فصل دوم به بررسي تقريبا” كاملي از پروتكل هاي و استانداردهاي اين تكنولوژي مي پردازيم ..............

درباره :

شبکه های کامپیوتری , آلارمهاي سوييچهاي شبکه , شبکه كامپيوتري , فشره سازي صوت , درباره :

شبکه های کامپیوتری , آلارمهاي سوييچهاي شبکه , شبکه كامپيوتري , فشره سازي صوت ,

برچسب ها :

توپولوژي و پيكربندي شبكه هاي VoIP , Gateway VoIP ها و پروتكل هاي VoIP , دسته بندي پروتكل هاي VoIP , سوئيچ در شبكه ها , Voice Directly over IP , Voice Over IP ,

|

|

|

|

|

|

مقاله : بررسي چالش های امر جستجو در وب

دنیای وب منبع عظیمی از اطلاعات است که روز به روز برحجم آن افزوده میشود. در حال حاضر با رشد روز افزون این پدیده، حجم گسترده اى از منابع اطلاعاتى حوزه هاى مختلف مثل كتب، مجلات، پايان نامه ها، طرحهاى پژوهشى و پايگاههاى اطلاعاتى در بسترهاى جديد و با قابليتهاى متنوعى در مقايسه با منابع چاپى قابل دسترسى هستند. این در حالی است که تولد وب سایت های جدید و توسعه سیستم های دینامیک ارائه محتوا، به حجم و غنای این اطلاعات می افزاید. نرخ رشد اطلاعات تا به آنجا رسیده که امروزه مشکل «دسترسی به اطلاعات» جدی تر از «فقدان اطلاعات» است. امروزه چالش عمده اکثر کاربران، دستیابی به اطلاعات می باشد.

آمارها نشان می دهند که افراد بسیاری سفر در دنیای وب را با ابزارهای جستجو آغاز میکنند و جستجو کردن دومین فعالیت عمده کاربران در دنیای وب (بعد از ارسال و دریافت نامه های الکترونیکی) محسوب ميشود. یکی از عمده ترین چالش های امر جستجو در وب، مواجهه ابزارهای جستجو با اسناد و منابعی است که به صورت دینامیک تولید شده و به کاربران عرضه می شوند.......

درباره :

شبکه كامپيوتري , اسپم و فيلتركردن , درباره :

شبکه كامپيوتري , اسپم و فيلتركردن ,

|

|

|

|

|

|

مقاله : بررسي سوئيچهاي ATM

مقدمه

با توجه به پيشرفت هاي سريع دانش و فن آوري در عرصه هاي گوناگون و به ويژه علوم كامپيوتر، انفورماتيك و ارتباطات و از سوي ديگر افزايش فزايندة حجم مبادلات اطلاعاتي در سراسر جهان از طريق رسانه هاي متعدد، به ويژه شبكه جهاني اينترنت، نياز به فراهم آوردن ابزارها و بسترهاي فيزيكي مناسب جهت نيل به سرعتهاي هر چه بيشتر در انتقال اطلاعات كاملاً ملموس مي باشد. در اين راستا مي توان به كابل تابيده ( Twisted Pair)، كابل كواكسيال با پهناي باند كم (Baseband Coaxial Cable)، كابل كواكسيال با پهناي باند وسيع( Broadband Coaxial Cable (، و فيبرنوري در عرصة انتقال غير بي سيم و همچنين انتقال راديويي ( Radio Transmission) ، مايكرو ويو (Microwave)، مادون قرمز (Infrared) ، و موج نوري (Lightwave Transmission) در عرصة انتقال بي سيم و امواج الكترو مغناطيسي نام برد كه فن آوري هاي گوناگون و متعددي همچون سيستمهاي مخابراتي و تلفن، I SDN كم پهنا ، ISDN با پهناي باند زياد ، راديوي سلولي (Cellular Radio)، و ماهواره هاي مخابراتي بر پاية آنها بنا شده اند. پر واضح است كه به لحاظ سرعت، سيستم هايي كه بر اساس فن آوري هاي بي سيم و خصوصاً امواج الكترو مغناطيسي اطلاعات را منتقل مي كنند، بسيار كاراتر مي باشندولي هزينة بسيار بالا و تجهيزات مخابراتي ويژه اي كه براي راه اندازي اين سيستمها مورد نياز است، موارد استفادة عملي آنها را محدود به شبكه هاي وسيع مانند WAN و ارتباطات راه دور مي نمايد. بنابراين، نياز به رسانه هاي انتقال (Transmission Media) غير بي سيم، و بهينه سازي ابعاد كيفيتي گوناگون آنها از جمله سرعت انتقال داده ها، پهناي باند، و ضريب دقت جلب توجه مي نمايد.

در اينجا قصد داريم به بررسي كلي يكي از جديد ترين فن آوري ها در اين زمينه بپردازيم. اين فن آوري نوين كهAsynchronous Transfer Mode) ATM ( نام دارد، اساس شبكه هاي N-ISDN و B-ISDN را تشكيل مي دهند كه امروزه جزو پر سرعت ترين فن آوري هاي موجود شبكه مي باشند. همچنين از نقطه نظر سخت افزاري و با ديدي عميقتر به بررسي « سويچهاي ATM » كه وظيفه اصلي راه گزيني ( Switching or Routing) را در شبكه هاي ATM انجام مي دهند، مي پردازيم.

درباره :

شبکه كامپيوتري , درباره :

شبکه كامپيوتري ,

برچسب ها :

Asynchronous Transfer Mode , ويژگيهاي ATM , سويچهاي ATM , Lightwave Transmission , Microwave , Infrared , راديوي سلولي ,

|

|

|

|

|

|

مقاله : مودم ها وبررسي استاندارد هاي آن

ارتباطات بين رايانه ها بخش عمده و مهم در صنعت محاسباتي PCبه شمار مي روند. به كمك وب جهاني WWW هيچ كاربر رايانه اي در دنيا تنها و جداافتاده نيست. با استفاده از يك مودم يا فناوري BroadBand تقريبا مي توان همه PCها را به رايانه هاي ديگر وصل كرد تا بدين وسيله رايانه ها قادر باشند پرونده ها را به اشتراك بگذارند. پيام الكترونيكي ارسال و دريافت كنند و به اينترنت دسترسي داشته باشند. در اين قسمت فناوري هاي مختلفي بررسي خواهد شد كه شما مي توانيد آنها را براي تسفاده از PCخود و دنياي اطراف آن به كار گيريد. ممكن است با ديدن بحثهاي مربوط به پروتكلها و ست آپ(برپايي)كردن شبكه شگفت زده شويد ، ولي اتصال با مودم نيز در واقع شكلي ديگر از ايجاد شبكه است. در حقيقت سيستم عامل ويندوز 9x ، ويندوز Me، ويندوز NT و ويندوز 2000 تقريبا با تلفيق اين دو سرويس يك سرويس واحد ارائه مي دهند.

دليل تركيب مزبور اينست كه هدف اتصال مودم در طول سالها تغيير كرده است. مدت هاي طولاني كاربرانPC، از طريقه سيستمهاي تخته اعلانات شماره گيري مي كردند(خد مات اختصاصي كه دستيابي نهايي به رايا نه هاي ديگر را فراهم مي كردند).خدمات درون خطي نظيرهم سالهاي زيادي وجود دا شته اند، ولي به طور سنتي از كلا ينت (مشتري)ها وپروتكل هاي اختصاصي استفاده مي كرده اند كه با پروتكل هاي شبكه هاي محلي كاملا تفا وت دا شتند. امروزه، عملا منسوخ شده اند و خدماتي همانند به عنوان پل هاي ارتبا طي به انترنت دوباره پا گرفته اند. با وجود رشد انفجاري اينترنت،فناوري هاي مودم و شبكه با هم تركيب شدند زيرا هر دو مي توانند از نرم افزار كلاينت وپروتكل هاي يكسان استفاده كنند. امروزه معروفترين مجموعه پروتكل هاي شبكه سازي ،علاوه بر در اينترنت نيز استفا ده مي شوند. وقتي يك ارائه دهنده خدمات اينترنتي را شمارگيري مي كنيد، در واقع با استفاده از يك مودم به جاي يك كارت رابط شبكه، به يك شبكه متصل مي شويد و هنگام استفاده از بيشترين خدمات نوار گستر مسير دستيا بي شما به اينترنت عملا با يك كارت رابط شبكه آغاز مي شود. چنانچه بخوا هيد به اينترنت وصل شويد،يك مودم آنا لوگي مي تواند به عنوان (درون شيبه اي )در دنياي محا سبا تي عمل كند.مودم ها در اكثر سيستم هاي جديد، دستگاهي استا ندارد محسوب مي شوند ودر سييتم هايي كه فاقد دستيابي به راه حل هاي نوار گستر هستند (نظير مودم كابلي دوطرفه يا خطوط ) به عنوان ارتقا هاي متداول به كار مي روند. حتي با وجود دسترسي به چنين نوارگستر ها يي(نظير تلفني ومودم هايي كه داراي بافه يكطرفه هستند ).، هنوز لازم است كه مودم ها در خواست هاي صفحه اي وپست الكترونكي را ارسال كنند. واژه مودم (كه از عبارت گرفته شده است )اساسا به دستگاهي اشاره مي كند كه داده هاي ديجيتالي مورد استفاده رايانه ها را به سيگنال هاي آنا لوگي مناسب مخابراتي در سرا سر يك خط تلفن تبديل مي كند ،همچنين سيگنال هاي آنا لوگي را در مقصد به داده هاي ديجيتالي تبديل مي كند. براي شناسايي مودم هايي كه سيگنال هاي آنا لوگي و ديجيتالي را از ساير دستگاههاي دستيا بي تبديل مي كنند، مودم هاي آنا لوگ اطلاق مي شود. يك مودم معمولي يك دستگاه غير همزمان است ، يعني داده ها را با يك جريان متنا وب از(بستك )هاي كوچك ارسال مي كند. سيستم دريافت كننده نيز داده ها را به صورت بستك دريافت نموده و سپس آنها را مجددا" به شكل مورد نياز در رايانه اسمبل(همگذاري)مي كند.